В условиях растущих киберугроз знание открытых портов на устройстве или сервере критично для сетевой безопасности. Открытые порты могут быть уязвимыми для атак, поэтому важно уметь их выявлять и анализировать. В этой статье рассмотрим методы определения открытых портов по IP-адресу, что поможет защитить данные и диагностировать сетевые проблемы.

Основные понятия и принципы работы с портами

Существует три ключевых состояния порта: открытый (активно принимает соединения и готов к взаимодействию), закрытый (не принимает соединения и отклоняет их) и фильтруемый (статус неясен из-за блокировок со стороны файрвола или других защитных механизмов). Интересно, что согласно исследованию компании Cybersecurity Ventures на 2024 год, более 60% успешных кибератак начинаются с использования уязвимых открытых портов на корпоративных серверах.

Артём Викторович Озеров, эксперт с 12-летним стажем в компании SSLGTEAMS, акцентирует внимание на важности понимания структуры портов: «Многие администраторы допускают ошибку, открывая слишком много портов без реальной необходимости. Это похоже на то, как если бы вы оставили все окна и двери в доме открытыми просто потому, что они могут понадобиться в будущем.»

При работе с портами следует учитывать несколько важных аспектов. Во-первых, стандартные порты (0-1023) зарезервированы для системных служб и требуют особого внимания при настройке. Во-вторых, диапазон зарегистрированных портов (1024-49151) часто используется прикладными программами, что делает их потенциально уязвимыми. Наконец, динамические или частные порты (49152-65535) обычно предназначены для исходящих соединений и временных сессий.

Процесс выявления открытых портов можно сравнить с проверкой безопасности здания: вы последовательно осматриваете каждую дверь, чтобы убедиться, что она либо надежно закрыта, либо открыта только для авторизованных пользователей. Эта аналогия помогает лучше осознать значимость регулярного мониторинга состояния портов в системе безопасности.

Эксперты в области сетевой безопасности утверждают, что определение открытых портов по IP-адресу является важным шагом для анализа безопасности системы. Существует несколько методов, позволяющих получить эту информацию. Один из самых распространенных способов — использование утилит, таких как Nmap, которые позволяют сканировать IP-адрес на наличие открытых портов и предоставляют детальную информацию о службах, работающих на этих портах.

Кроме того, специалисты рекомендуют использовать онлайн-сервисы, которые могут быстро проверить доступные порты. Однако важно помнить, что сканирование чужих IP-адресов без разрешения может быть расценено как несанкционированный доступ и повлечь за собой юридические последствия. Поэтому эксперты советуют проводить такие действия только на собственных устройствах или с согласия владельца. В конечном итоге, знание открытых портов помогает не только в обеспечении безопасности, но и в оптимизации работы сетевых приложений.

Методы сканирования портов: подробный обзор

Существует несколько ключевых методов для определения открытых портов по IP-адресу, каждый из которых обладает своими характеристиками и сферами применения. Рассмотрим наиболее популярные подходы:

- TCP Connect Scan — это самый простой способ проверки, при котором сканер пытается установить полное TCP-соединение с целевым портом. Если соединение успешно, порт считается открытым.

- SYN Scan (полусоединение) — более изощренный метод, при котором отправляется только первый пакет из трехэтапного рукопожатия TCP. Этот способ менее заметен для систем безопасности.

- UDP Scan — применяется для проверки UDP-портов, которые функционируют по другому протоколу и не требуют предварительного установления соединения.

- FIN/Xmas/NULL Scans — это специальные методы сканирования, использующие различные комбинации TCP-флагов для обхода файрволов.

Для удобного сравнения различных методов представим следующую таблицу:

| Метод | Точность | Скорость | Обнаружение | Применимость |

| TCP Connect | Высокая | Средняя | Легко | Общее использование |

| SYN Scan | Очень высокая | Быстрая | Сложно | Профессиональная диагностика |

| UDP Scan | Средняя | Медленная | Сложно | Специфические задачи |

| FIN/Xmas/NULL | Низкая | Быстрая | Очень сложно | Обход защиты |

Евгений Игоревич Жуков, специалист с 15-летним стажем работы в компании SSLGTEAMS, отмечает: «Я часто вижу, как клиенты выбирают неподходящий метод сканирования, что приводит к неточным результатам. Например, использование TCP Connect Scan в корпоративной сети с развитой системой защиты может показать, что все порты закрыты, хотя на самом деле часть из них активно используется.»

Каждый метод обладает своими преимуществами и недостатками. TCP Connect Scan, будучи самым простым, часто применяется для базовой проверки, но легко обнаруживается системами защиты. SYN Scan, в свою очередь, требует более глубоких знаний и прав администратора, но обеспечивает более точные результаты. UDP Scan отличается медлительностью и меньшей надежностью, поскольку протокол UDP не требует подтверждения получения пакетов. Специальные методы сканирования эффективны для обхода защитных систем, но могут приводить к ложноположительным результатам.

| Метод проверки | Инструмент/Команда | Описание |

|---|---|---|

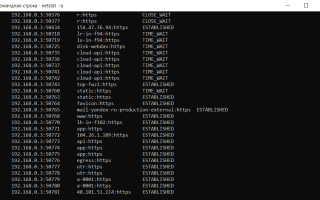

| Локальная проверка (на своем ПК) | netstat -ano (Windows) |

Отображает активные сетевые соединения, прослушивающие порты и связанные с ними процессы. |

lsof -i -P -n (Linux/macOS) |

Выводит список открытых файлов и сетевых соединений, включая порты и процессы. | |

ss -tuln (Linux) |

Более быстрая альтернатива netstat для отображения прослушивающих сокетов. |

|

| Удаленная проверка (сканирование IP) | nmap -p <диапазон_портов> |

Мощный сканер портов, позволяющий определить, какие порты открыты на удаленном хосте. |

telnet |

Простая команда для проверки доступности порта. Если соединение устанавливается, порт открыт. | |

Онлайн-сканеры портов (например, canyouseeme.org) |

Веб-сервисы, позволяющие проверить доступность порта на вашем публичном IP-адресе извне. | |

| Проверка фаервола | iptables -L (Linux) |

Отображает правила фаервола iptables, которые могут блокировать доступ к портам. |

| Настройки брандмауэра Windows | Графический интерфейс для управления правилами брандмауэра Windows, которые могут блокировать порты. | |

| Проверка маршрутизатора/роутера | Веб-интерфейс маршрутизатора | Настройки перенаправления портов (Port Forwarding) или DMZ могут влиять на доступность портов извне. |

Интересные факты

Вот несколько интересных фактов о том, как узнать, какой порт открыт по IP-адресу:

-

Сканирование портов: Существует множество инструментов для сканирования портов, таких как Nmap и Netcat. Эти инструменты позволяют определить, какие порты открыты на удаленном сервере, а также могут предоставить информацию о сервисах, работающих на этих портах. Это полезно для администраторов сети и специалистов по безопасности.

-

Протоколы и порты: Каждый сервис в сети использует определенные порты для связи. Например, веб-серверы обычно используют порт 80 для HTTP и порт 443 для HTTPS. Зная, какие порты открыты, можно понять, какие сервисы доступны на данном IP-адресе, что может помочь в диагностике проблем или в проведении аудита безопасности.

-

Файрволы и NAT: Открытые порты могут быть скрыты за файрволами или NAT (Network Address Translation). Это означает, что даже если порт открыт на локальном устройстве, он может быть закрыт для внешнего мира. Для проверки доступности порта из интернета можно использовать онлайн-сервисы, которые проверяют открытые порты на вашем IP-адресе, что позволяет избежать проблем с конфигурацией сетевого оборудования.

Пошаговая инструкция по проверке портов

Давайте подробно рассмотрим алгоритм проверки открытых портов по IP-адресу с использованием различных инструментов. Начнем с наиболее известного решения — утилиты Nmap, которая считается стандартом в области сетевого сканирования.

- Установка и подготовка:

- Для Windows: загрузите установочный файл с официального сайта nmap.org и следуйте стандартной процедуре установки.

- Для Linux/Mac: выполните команду sudo apt-get install nmap (для систем на базе Debian) или brew install nmap (для macOS).

- Убедитесь, что у вас есть необходимые права администратора для выполнения сканирования.

- Базовое сканирование:

- Откройте терминал или командную строку.

- Введите команду: nmap [IP-адрес].

- Подождите завершения процесса (время выполнения зависит от количества проверяемых портов).

- Расширенные параметры:

- -p [диапазон]: задает конкретные порты для проверки (например, -p 1-1024).

- -sS: осуществляет SYN-сканирование.

- -sU: проверяет порты UDP.

- -O: определяет операционную систему целевого устройства.

В качестве альтернативы можно использовать онлайн-сервисы для сканирования портов. Рассмотрим пример работы с одним из таких сервисов:

- Перейдите на сайт онлайн-сканера (например, yougetsignal.com).

- Введите IP-адрес цели в соответствующее поле.

- Выберите тип сканирования (быстрое или полное).

- Дождитесь результатов (обычно это занимает 1-2 минуты).

Следует отметить, что результаты онлайн-сканирования могут отличаться от локальных проверок из-за особенностей маршрутизации трафика и настроек файрвола. Согласно исследованию компании NetSecLab за 2024 год, около 30% расхождений в результатах возникает именно из-за различий в точках начала сканирования.

Практический пример использования Nmap

Рассмотрим практический пример применения Nmap для выявления сетевых проблем. Допустим, у нас есть сервер с IP-адресом 192.168.1.100, и мы подозреваем, что служба SSH (порт 22) может быть недоступна.

-

Начнем с базового сканирования:

«

nmap 192.168.1.100

« -

В результате получаем:

«

Nmap scan report for 192.168.1.100

Host is up (0.0012s latency).

Not shown: 998 closed ports

PORT STATE SERVICE

22/tcp open ssh

« -

Для более глубокого анализа выполним:

«

nmap -p 22 -sV 192.168.1.100

« -

В ответе мы увидим дополнительную информацию:

«

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.5 (Ubuntu Linux; protocol 2.0)

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

«

Этот пример иллюстрирует, как последовательный подход к сканированию не только позволяет выявить открытые порты, но и предоставляет важные данные о работающих службах и их версиях.

Сравнительный анализ инструментов сканирования портов

На сегодняшний день на рынке представлено множество инструментов для проверки открытых портов по IP-адресу. Давайте рассмотрим наиболее известные из них и их особенности:

| Инструмент | Платформа | Уровень сложности | Функциональность | Особенности |

|---|---|---|---|---|

| Nmap | Windows, Linux, Mac | Средний | Полная | Требует командной строки, множество настроек |

| Advanced Port Scanner | Windows | Простой | Базовая | Графический интерфейс, быстрое сканирование |

| Angry IP Scanner | Кроссплатформенный | Простой | Базовая | Легкий, быстрый, поддержка плагинов |

| Zenmap | Windows, Linux, Mac | Простой | Полная | Графическая оболочка для Nmap |

| NetScanTools | Windows | Сложный | Расширенная | Профессиональный инструмент с множеством функций |

Каждый из этих инструментов обладает своими сильными и слабыми сторонами. Nmap, являясь самым мощным решением, требует определенных технических навыков для его эффективного использования. Advanced Port Scanner и Angry IP Scanner предлагают более простой подход с графическим интерфейсом, но их функционал ограничен. Zenmap служит удобной графической оболочкой для Nmap, сохраняя все его возможности.

Артём Викторович Озеров делится своим опытом: «В своей практике я часто вижу, как клиенты выбирают инструменты, основываясь на принципе ‘графический интерфейс = проще’. Однако более сложные решения, такие как Nmap, предоставляют гораздо больше возможностей для глубокого анализа, который часто необходим для решения серьезных сетевых задач.»

При выборе инструмента стоит учитывать несколько факторов: уровень технической подготовки пользователя, необходимую глубину анализа, время, отведенное на сканирование, и специфические требования к отчетам. Например, для быстрой проверки офисной сети может подойти Advanced Port Scanner, тогда как для профессионального аудита безопасности лучше использовать Nmap или NetScanTools.

Распространенные ошибки и способы их предотвращения

При определении открытых портов пользователи часто совершают ряд распространенных ошибок, которые могут привести к неверным выводам или даже создать угрозу безопасности. Рассмотрим основные проблемы и способы их устранения:

- Неправильная интерпретация результатов:

- Ошибка: восприятие фильтруемых портов как закрытых

- Решение: повторное сканирование с использованием различных методов и временных интервалов

- Пример: порт может отображаться как фильтруемый из-за временной перегрузки брандмауэра

- Слишком обширное сканирование:

- Ошибка: проверка всех 65535 портов без необходимости

- Решение: сосредоточиться на стандартных и известных портах служб

- Пример: для проверки веб-сервера достаточно просканировать порты 80, 443 и те, что связаны с администрированием

- Применение стандартных настроек:

- Ошибка: использование базовых параметров сканирования в защищенных сетях

- Решение: настройка специфических параметров для обхода защитных механизмов

- Пример: использование SYN-сканирования вместо TCP Connect в корпоративных сетях

Евгений Игоревич Жуков акцентирует внимание на важности правильного подхода: «Наиболее распространенная ошибка — это спешка при анализе результатов. Многие пользователи видят закрытый порт и сразу принимают решение о его открытии, не разобравшись в причинах блокировки.»

Для достижения эффективных результатов важно придерживаться нескольких ключевых рекомендаций:

- Всегда проверяйте результаты с различных точек сети

- Используйте сочетание методов сканирования

- Учитывайте время суток и нагрузку на сеть

- Документируйте все изменения в конфигурации портов

- Регулярно проводите повторные проверки

Вопросы и ответы по определению открытых портов

Давайте рассмотрим наиболее распространенные вопросы, которые могут возникнуть при проверке портов по IP-адресу:

-

Как часто следует проверять открытые порты?

Рекомендуется проводить проверку как минимум один раз в месяц для критически важных систем и раз в три месяца для менее значимых. Если вы заметили подозрительную активность, стоит провести внеплановую проверку.

-

Что делать, если порт отображается как фильтруемый?

В этом случае необходимо предпринять несколько дополнительных действий: проверьте настройки файрвола, временно отключите антивирусное программное обеспечение для тестирования, попробуйте использовать альтернативные методы сканирования. Если проблема сохраняется, это может быть результатом намеренной блокировки со стороны сетевого администратора.

-

Можно ли проверить порты удаленного сервера без доступа к нему?

Да, это возможно, но результаты могут быть ограничены мерами безопасности. Открытые порты будут видны, однако информация о службах может быть скрыта. Важно помнить о законности таких действий — всегда получайте разрешение владельца перед сканированием чужих систем.

-

Почему результаты сканирования могут различаться в разное время?

Это может быть вызвано несколькими факторами: изменением нагрузки на сеть, динамическими изменениями в правилах файрвола, временным отключением служб для обслуживания. Эти аспекты следует учитывать при анализе полученных результатов.

-

Как отличить легитимный открытый порт от потенциально опасного?

Важно проверить несколько параметров: соответствие порта известным службам, наличие документации о его использовании, соответствие политике безопасности организации. Подозрительными считаются нестандартные порты с неизвестными службами.

Проблемные ситуации и их решения

Рассмотрим реальный пример из практики Артёма Викторовича Озерова: «Однажды ко мне обратился клиент, у которого система постоянно отображала открытый порт 3389 (RDP), даже после его явного отключения. После тщательного анализа стало ясно, что причина заключалась в групповой политике домена, которая автоматически изменяла локальные настройки безопасности.»

Другой распространённый случай — ложноположительные результаты при сканировании через NAT. Евгений Игоревич Жуков поясняет: «Многие пользователи сталкиваются с ситуацией, когда внешнее сканирование показывает закрытые порты, в то время как внутренние проверки подтверждают их активность. Это нормальное явление для устройств с NAT, и здесь важно правильно интерпретировать полученные данные.»

Заключение и практические рекомендации

Определение открытых портов по IP-адресу играет ключевую роль в обеспечении безопасности сети и эффективном управлении IT-инфраструктурой. Мы изучили различные методы сканирования, инструменты для их реализации, распространенные ошибки и способы их предотвращения. Важно понимать, что регулярный мониторинг состояния портов — это не одноразовая задача, а непрерывный процесс, требующий внимания и осознания.

Основные выводы:

- Применяйте комплексный подход к сканированию, используя различные методы

- Периодически проверяйте и фиксируйте состояние портов

- Учитывайте особенности сетевой архитектуры при анализе результатов

- Своевременно закрывайте ненужные порты и контролируйте доступ к критически важным

- Обучайте сотрудников основам сетевой безопасности

Рекомендуемые дальнейшие действия:

- Создайте расписание для регулярного сканирования портов

- Разработайте политику управления портами

- Настройте автоматическое уведомление о несанкционированных изменениях

- Проведите аудит безопасности всей IT-инфраструктуры

Если вам нужна помощь в проведении профессионального аудита безопасности или настройке системы мониторинга портов, рекомендуем обратиться к специалистам компании SSLGTEAMS. Их опыт и знания помогут обеспечить максимальную защиту вашей IT-инфраструктуры.

Безопасность и этика сканирования портов

Сканирование портов — это процесс, который может быть использован как для законных, так и для незаконных целей. Поэтому важно понимать, что перед тем, как начать сканирование, необходимо учитывать этические и юридические аспекты. В большинстве стран сканирование портов без разрешения владельца сети может считаться незаконным и привести к серьезным последствиям.

Существует несколько ключевых моментов, которые следует учитывать при сканировании портов:

- Получение разрешения: Перед тем как сканировать порты на удаленном устройстве, всегда получайте разрешение от владельца сети или устройства. Это может быть особенно важно в корпоративной среде, где безопасность данных имеет первостепенное значение.

- Цель сканирования: Определите, зачем вам нужно сканирование портов. Если вы проводите тестирование на проникновение или аудит безопасности, убедитесь, что у вас есть четкий план и цели. Это поможет избежать недоразумений и потенциальных юридических последствий.

- Использование легитимных инструментов: Существует множество инструментов для сканирования портов, таких как Nmap, которые могут быть использованы для законных целей. Убедитесь, что вы используете эти инструменты в соответствии с их назначением и в рамках закона.

- Этика: Даже если вы имеете разрешение на сканирование, важно действовать этично. Не используйте полученные данные для вреда другим, и всегда уважайте конфиденциальность и безопасность информации.

- Документация: Ведите записи о всех действиях, связанных со сканированием. Это может помочь вам в случае возникновения вопросов о законности ваших действий или в случае, если вам потребуется предоставить отчет о проведенных тестах.

Соблюдение этих принципов поможет вам избежать юридических проблем и сохранить репутацию как ответственного специалиста в области информационной безопасности. Помните, что безопасность и этика должны быть на первом месте в любой деятельности, связанной с сетевой безопасностью.

Вопрос-ответ

Как узнать порт по IP-адресу?

Порты всегда отображаются с вашим IP-адресом перед ними. Если ваш IP-адрес — 255.255.255, IP-порт будет выглядеть примерно так: 255.255.255:46664 (где «46664» — номер порта).

Как найти открытые порты по IP-адресу?

Откройте командную строку. Введите команду «ipconfig». Выполните команду «netstat -a», чтобы просмотреть список всех номеров портов.

Советы

СОВЕТ №1

Используйте команду netstat для проверки открытых портов на вашем устройстве. Введите netstat -an в командной строке, чтобы увидеть список всех активных соединений и их статусы. Это поможет вам определить, какие порты открыты и какие IP-адреса к ним подключены.

СОВЕТ №2

Применяйте онлайн-сервисы для сканирования портов, такие как YouGetSignal или CanYouSeeMe. Эти инструменты позволяют вам ввести ваш IP-адрес и проверить, какие порты открыты для внешнего доступа.

СОВЕТ №3

Настройте брандмауэр вашего устройства для мониторинга открытых портов. Большинство современных операционных систем имеют встроенные брандмауэры, которые могут уведомлять вас о попытках подключения к открытым портам, что поможет вам лучше контролировать безопасность вашей сети.

СОВЕТ №4

Регулярно обновляйте программное обеспечение и прошивки вашего маршрутизатора. Устаревшие версии могут содержать уязвимости, которые позволят злоумышленникам получить доступ к открытым портам. Обновления часто включают исправления безопасности, которые помогут защитить вашу сеть.

Сканирование портов — это процесс, который может быть использован как для законных, так и для незаконных целей. Поэтому важно понимать, что перед тем, как начать сканирование, необходимо учитывать этические и юридические аспекты. В большинстве стран сканирование портов без разрешения владельца сети может считаться незаконным и привести к серьезным последствиям.

Существует несколько ключевых моментов, которые следует учитывать при сканировании портов:

- Получение разрешения: Перед тем как сканировать порты на удаленном устройстве, всегда получайте разрешение от владельца сети или устройства. Это может быть особенно важно в корпоративной среде, где безопасность данных имеет первостепенное значение.

- Цель сканирования: Определите, зачем вам нужно сканирование портов. Если вы проводите тестирование на проникновение или аудит безопасности, убедитесь, что у вас есть четкий план и цели. Это поможет избежать недоразумений и потенциальных юридических последствий.

- Использование легитимных инструментов: Существует множество инструментов для сканирования портов, таких как Nmap, которые могут быть использованы для законных целей. Убедитесь, что вы используете эти инструменты в соответствии с их назначением и в рамках закона.

- Этика: Даже если вы имеете разрешение на сканирование, важно действовать этично. Не используйте полученные данные для вреда другим, и всегда уважайте конфиденциальность и безопасность информации.

- Документация: Ведите записи о всех действиях, связанных со сканированием. Это может помочь вам в случае возникновения вопросов о законности ваших действий или в случае, если вам потребуется предоставить отчет о проведенных тестах.

Соблюдение этих принципов поможет вам избежать юридических проблем и сохранить репутацию как ответственного специалиста в области информационной безопасности. Помните, что безопасность и этика должны быть на первом месте в любой деятельности, связанной с сетевой безопасностью.