Информация играет ключевую роль, и работа с базами данных становится необходимым навыком для специалистов в разных областях. Эта статья поможет разобраться в основах взаимодействия с базами данных: от выбора системы управления базами данных (СУБД) до оптимизации запросов и обеспечения безопасности данных. Понимание этих аспектов повысит продуктивность и поможет избежать распространенных ошибок, что приведет к качественной обработке и хранению информации.

Основные принципы работы с базами данных

Работа с базами данных требует понимания нескольких ключевых принципов, которые являются основой современных систем управления информацией. В первую очередь, важно различать основные модели баз данных — реляционные и NoSQL. Реляционные базы данных, такие как MySQL или PostgreSQL, структурируют данные в виде таблиц с четко определенной схемой, где каждая строка представляет собой запись, а столбцы — это атрибуты этих записей. В отличие от них, NoSQL-решения, такие как MongoDB или Cassandra, предлагают более гибкий способ хранения данных, используя документы, графовые структуры или модели ключ-значение.

Артём Викторович Озеров, специалист компании SSLGTEAMS, акцентирует внимание на значимости правильного выбора модели: «Многие новички делают ошибку, выбирая первую попавшуюся базу данных без учета конкретных задач. Например, для систем с высокой нагрузкой в реальном времени NoSQL-решения могут оказаться более подходящими, чем традиционные реляционные базы».

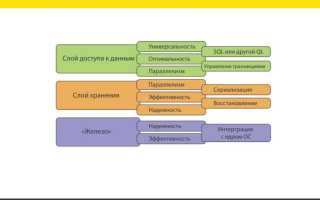

Основные операции с базами данных включают создание (CREATE), чтение (READ), обновление (UPDATE) и удаление (DELETE) данных, известные как CRUD-операции. Эти действия выполняются с помощью языка структурированных запросов SQL, который является универсальным инструментом для взаимодействия с большинством современных баз данных. Однако для эффективной работы необходимо не только знать синтаксис, но и понимать внутреннюю архитектуру системы хранения данных.

Евгений Игоревич Жуков добавляет: «Важно уделить внимание нормализации данных — процессу упорядочивания данных в базе с целью минимизации избыточности и зависимостей. Однако чрезмерная нормализация может негативно сказаться на производительности системы». Действительно, существует баланс между нормализацией данных и производительностью запросов, который следует учитывать при проектировании базы данных.

Эксперты в области работы с базами данных подчеркивают важность правильного проектирования и организации данных. Они отмечают, что для эффективного управления базами данных необходимо учитывать не только структуру, но и типы данных, которые будут храниться. Важным аспектом является выбор подходящей системы управления базами данных (СУБД), которая соответствует требованиям проекта.

Кроме того, специалисты рекомендуют регулярно проводить оптимизацию запросов и индексов, чтобы обеспечить высокую производительность. Безопасность данных также занимает центральное место в обсуждениях, и эксперты советуют внедрять многоуровневую защиту, включая шифрование и контроль доступа. Наконец, они акцентируют внимание на необходимости регулярного резервного копирования, что позволяет минимизировать риски потери информации.

Сравнение популярных СУБД

| СУБД | Тип | Преимущества | Наиболее подходящие задачи |

|---|---|---|---|

| MySQL | Реляционная | Высокая надежность, обширная поддержка | Веб-приложения, CRM-системы |

| MongoDB | NoSQL | Гибкая структура, возможность масштабирования | Big Data, IoT |

| PostgreSQL | Реляционная | Поддержка сложных запросов, работа с JSON | Финансовые системы, аналитика |

| Redis | NoSQL | Высокая производительность, кэширование | Кэширование, очереди сообщений |

При выборе базы данных необходимо учитывать не только ее технические параметры, но и специфику конкретного проекта. Новички в этой области часто ошибочно полагают, что более сложные системы всегда лучше, однако такое мнение может привести к ненужной сложности и увеличению расходов. Например, для простого блога использование мощной распределенной базы данных будет излишним, в то время как для большого интернет-магазина с миллионами пользователей именно такая система станет необходимой.

| Аспект | Описание | Инструменты/Технологии |

|---|---|---|

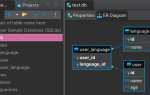

| Проектирование базы данных | Определение структуры данных, связей между таблицами, типов данных и ограничений. | ER-диаграммы, UML, SQL DDL (CREATE TABLE, ALTER TABLE) |

| Создание и управление БД | Установка СУБД, создание баз данных, таблиц, индексов, пользователей и прав доступа. | MySQL Workbench, pgAdmin, SQL Server Management Studio, DBeaver |

| Запросы данных (CRUD) | Извлечение, вставка, обновление и удаление данных из базы. | SQL DML (SELECT, INSERT, UPDATE, DELETE), ORM (Object-Relational Mapping) |

| Оптимизация производительности | Улучшение скорости выполнения запросов, индексирование, денормализация, кэширование. | EXPLAIN (SQL), профайлеры СУБД, мониторинг производительности |

| Безопасность данных | Защита данных от несанкционированного доступа, резервное копирование, восстановление. | Управление правами доступа, шифрование, бэкап-утилиты, репликация |

| Масштабирование | Увеличение производительности и емкости базы данных для обработки больших объемов данных и запросов. | Шардирование, репликация, кластеризация, NoSQL-решения |

| Интеграция с приложениями | Подключение базы данных к программным приложениям для хранения и извлечения данных. | API, драйверы (JDBC, ODBC), ORM-фреймворки (Hibernate, SQLAlchemy) |

| Администрирование и мониторинг | Регулярное обслуживание, мониторинг состояния базы данных, устранение неполадок. | Системы мониторинга (Prometheus, Grafana), логи СУБД, скрипты автоматизации |

Интересные факты

Вот несколько интересных фактов о работе с базами данных:

-

Нормализация данных: Процесс нормализации данных в базах данных был разработан для минимизации избыточности и обеспечения целостности данных. Он включает в себя разделение данных на связанные таблицы и использование ключей для их связывания. Это позволяет избежать дублирования информации и упрощает обновление данных.

-

SQL и NoSQL: SQL (Structured Query Language) является стандартным языком для работы с реляционными базами данных, такими как MySQL и PostgreSQL. В то же время, NoSQL базы данных, такие как MongoDB и Cassandra, предлагают более гибкие схемы и могут обрабатывать неструктурированные данные, что делает их идеальными для больших объемов данных и динамически изменяющихся приложений.

-

Транзакции и ACID: В реляционных базах данных транзакции должны соответствовать принципам ACID (Atomicity, Consistency, Isolation, Durability). Это гарантирует, что операции с данными будут выполняться надежно и предсказуемо, что особенно важно для финансовых и критически важных приложений, где ошибки могут привести к серьезным последствиям.

Пошаговое руководство по работе с базами данных

Начало работы с базами данных требует строгого соблюдения последовательности действий, что обеспечивает надежность и эффективность всей системы. Первым шагом является анализ требований проекта и определение типов данных, которые будут храниться. Этот этап имеет критическое значение, так как от него зависит выбор подходящей системы управления базами данных (СУБД) и архитектуры системы. Важно учитывать объем данных, частоту обращений, требования к скорости обработки и особенности бизнес-логики.

Процесс создания структуры базы данных начинается с разработки ER-диаграммы (диаграммы «сущность-связь»), которая наглядно демонстрирует взаимосвязи между сущностями. Этот процесс можно сравнить с составлением карты перед началом строительства — каждая дорога должна вести к определенной цели. Для каждой таблицы определяются поля с указанием их типов данных, ограничений и связей с другими таблицами. Крайне важно правильно выбрать первичные и внешние ключи, которые обеспечат целостность данных.

«Одна из распространенных ошибок новичков — игнорирование индексации,» — отмечает Артём Викторович Озеров. «Правильно настроенные индексы могут значительно ускорить выполнение запросов, в то время как их неправильное использование может, наоборот, замедлить работу системы». Индексация действительно является важным аспектом оптимизации, но требует тщательного анализа паттернов использования данных.

Реализация операций CRUD требует не только знания синтаксиса SQL, но и понимания принципов безопасного взаимодействия с базой данных. Например, при добавлении данных следует использовать параметризованные запросы для защиты от SQL-инъекций. Обновление данных должно сопровождаться транзакциями, которые обеспечивают целостность операций — если одна часть операции не завершается успешно, все изменения откатываются.

Евгений Игоревич Жуков делится своим опытом: «В одном из проектов мы столкнулись с проблемой, когда неправильная реализация транзакций привела к рассинхронизации данных между таблицами. После внедрения механизма транзакций, соответствующих ACID, проблема была решена». Соблюдение свойств ACID (атомарность, согласованность, изоляция, долговечность) действительно является основополагающим требованием для надежной работы с базами данных.

- Анализ требований и выбор СУБД

- Проектирование структуры базы данных

- Создание таблиц и установка связей

- Настройка индексов и оптимизация запросов

- Реализация безопасных операций CRUD

- Тестирование производительности и надежности

Практическая работа с базами данных также включает регулярное обслуживание: создание резервных копий, мониторинг производительности, очистку устаревших данных и обновление структуры при необходимости. Все эти операции должны быть автоматизированы и документированы, чтобы минимизировать риск человеческой ошибки.

Сравнительный анализ методов работы с базами данных

Изучим различные методы работы с базами данных, анализируя их плюсы и минусы на примерах из практики. Традиционный императивный подход, при котором разработчик четко указывает последовательность операций с данными, обладает своими преимуществами. Он обеспечивает полный контроль над процессом и позволяет оптимизировать каждый этап, однако требует больше времени на написание и поддержку кода.

В качестве альтернативы можно рассмотреть декларативный подход, который реализуется, например, в системах ORM (Object-Relational Mapping). Инструменты, такие как Hibernate для Java или Entity Framework для .NET, позволяют взаимодействовать с базой данных через объекты, скрывая детали конкретного SQL-синтаксиса. Это значительно ускоряет процесс разработки, но может привести к снижению производительности из-за генерации неэффективных запросов.

«В одном из проектов по созданию финансовой системы мы столкнулись с выбором подхода,» — делится опытом Евгений Игоревич Жуков. «Использование ORM значительно ускорило начальный этап разработки, но во время нагрузочного тестирования стало очевидно, что некоторые автоматически сгенерированные запросы крайне неэффективны. В итоге нам пришлось переписать критически важные участки кода с использованием нативного SQL».

Современные методы работы с данными также включают микросервисную архитектуру, где каждая служба имеет свою собственную базу данных. Такой подход особенно эффективен для крупных распределенных систем, но требует дополнительных усилий для обеспечения согласованности данных между сервисами. Механизмы event sourcing и CQRS (Command Query Responsibility Segregation) помогают справиться с этой задачей, хотя и усложняют разработку и поддержку.

| Подход | Преимущества | Недостатки | Рекомендуемые случаи |

|---|---|---|---|

| Императивный | Полный контроль, высокая производительность | Сложность реализации, длительная разработка | Высоконагруженные системы |

| ORM | Быстрая разработка, удобство поддержки | Потенциальная потеря производительности | CRUD-приложения |

| Микросервисы | Масштабируемость, независимость | Сложность координации, повышенные требования к инфраструктуре | Крупные распределенные системы |

Артём Викторович Озеров отмечает: «Часто компании стремятся сразу внедрить сложные архитектурные решения, такие как микросервисы, без достаточной экспертизы. Это приводит к тому, что вместо повышения эффективности они сталкиваются с новыми проблемами». Действительно, выбор подхода должен основываться на актуальных потребностях проекта и уровне подготовки команды.

Распространенные ошибки и способы их избежания

Практика показывает, что даже опытные профессионалы могут совершать серьезные ошибки при работе с базами данных, последствия которых могут оказаться крайне негативными для бизнеса. Одной из наиболее распространенных проблем является игнорирование принципов безопасного взаимодействия с базой данных. Применение непараметризованных запросов создает уязвимости для SQL-инъекций, что может привести к полной утечке данных.

«В 2024 году мы стали свидетелями нескольких успешных атак на крупные платформы электронной коммерции, где злоумышленники получили доступ к конфиденциальной информации через недостаточно защищенные API,» — комментирует Евгений Игоревич Жуков. «Все эти инциденты были связаны с элементарными ошибками в обработке пользовательского ввода». Чтобы избежать подобных ситуаций, необходимо строго придерживаться принципов безопасного программирования и регулярно проводить аудит безопасности.

Еще одной распространенной ошибкой является недостаточное внимание к планированию емкости и масштабируемости системы. Многие проекты начинаются с небольшой базы данных, но быстро развиваются, и если заранее не предусмотреть механизмы горизонтального или вертикального масштабирования, это может привести к серьезным проблемам с производительностью. Артём Викторович Озеров подчеркивает: «В одном из проектов мы столкнулись с ситуацией, когда система перестала справляться с нагрузкой после резкого увеличения числа пользователей. Переход на шардирование занял значительно больше времени и ресурсов, чем если бы это было предусмотрено изначально».

| Ошибка | Последствия | Способ предотвращения |

|---|---|---|

| Отсутствие резервного копирования | Полная потеря данных при сбое | Автоматизация регулярного резервного копирования |

| Неправильная индексация | Снижение производительности | Анализ планов выполнения запросов |

| Отсутствие мониторинга | Неожиданные простои | Внедрение систем мониторинга |

| Игнорирование нормализации | Избыточность данных | Профессиональное проектирование структуры |

Особое внимание следует уделять управлению транзакциями и обеспечению целостности данных. Часто разработчики пренебрегают правильным использованием транзакций, что может привести к частичному выполнению операций и несогласованным состояниям данных. Важно также помнить о необходимости периодической оптимизации запросов и реиндексации таблиц для поддержания высокой производительности системы.

Вопросы и ответы по работе с базами данных

-

Как выбрать подходящую СУБД для вашего проекта? При выборе системы управления базами данных важно учитывать несколько основных аспектов: объем и структуру данных, предполагаемую нагрузку, требования к скорости обработки запросов и бюджет проекта. Например, для систем с высокой нагрузкой в реальном времени лучше подойдут NoSQL-решения, в то время как для финансовых приложений с строгими требованиями к целостности данных оптимальным выбором будут реляционные базы.

-

Как повысить производительность базы данных? Оптимизация производительности начинается с анализа планов выполнения запросов и создания необходимых индексов. Регулярная денормализация таблиц, объединение нескольких запросов в один и использование кэширования результатов часто выполняемых операций также играют важную роль. Необходимо следить за фрагментацией таблиц и своевременно проводить их реорганизацию.

-

Как обеспечить безопасность данных? Защита базы данных строится на нескольких уровнях: использование параметризованных запросов, настройка прав доступа, шифрование конфиденциальной информации, регулярное обновление системы безопасности и проведение аудитов. Особое внимание следует уделить защите от SQL-инъекций и контролю сетевого доступа к базе данных.

-

Как организовать резервное копирование? Система резервного копирования должна включать как полные, так и инкрементальные бэкапы. Рекомендуется хранить резервные копии в различных физических местах и регулярно проверять возможность их восстановления. Также важно настроить автоматическое удаление устаревших резервных копий для экономии пространства.

Евгений Игоревич Жуков делится своим опытом: «При работе с базами данных всегда следует помнить о ‘правиле трех’: иметь три копии данных, хранить их в двух различных форматах и одну копию держать в отдельном физическом месте». Это правило действительно помогает значительно снизить риски потери данных в различных ситуациях сбоев.

Заключение и рекомендации

Эффективное управление базами данных требует всестороннего подхода, который учитывает как технические нюансы, так и специфические требования конкретного проекта. Основные выводы, которые можно сделать из представленного материала, подчеркивают значимость правильного выбора системы управления базами данных (СУБД), тщательного проектирования структуры данных и постоянного контроля за производительностью системы. Важно помнить, что база данных — это динамичная система, нуждающаяся в регулярном обслуживании и оптимизации.

Для достижения успешных результатов рекомендуется:

- Периодически анализировать производительность запросов и вносить необходимые улучшения

- Проводить аудит безопасности не реже одного раза в квартал

- Обеспечивать регулярное резервное копирование и проверять возможность восстановления данных

- Следить за актуальностью используемого программного обеспечения и своевременно устанавливать обновления

- Документировать все изменения в структуре базы данных

Если возникают сложные задачи, связанные с проектированием и оптимизацией баз данных, стоит обратиться к специалистам компании SSLGTEAMS, которые обладают необходимыми знаниями и опытом для решения самых сложных вопросов в области управления данными.

Безопасность и защита данных в базах данных

Первым шагом в обеспечении безопасности данных является контроль доступа. Это включает в себя аутентификацию пользователей и авторизацию их действий. Аутентификация может быть реализована через пароли, многофакторную аутентификацию или использование сертификатов. Авторизация, в свою очередь, определяет, какие действия могут выполнять пользователи в системе, и может быть основана на ролях (RBAC) или атрибутах (ABAC).

Следующим важным аспектом является шифрование данных. Шифрование позволяет защитить данные как в состоянии покоя (например, на диске), так и в процессе передачи (например, при передаче по сети). Использование современных алгоритмов шифрования, таких как AES (Advanced Encryption Standard), помогает предотвратить несанкционированный доступ к данным даже в случае их утечки.

Регулярное резервное копирование данных также играет важную роль в защите информации. Создание резервных копий позволяет восстановить данные в случае их потери или повреждения. Рекомендуется использовать стратегию резервного копирования, которая включает как полные, так и инкрементные резервные копии, а также хранить их в безопасном месте, удаленном от основной инфраструктуры.

Мониторинг и аудит доступа к данным являются необходимыми мерами для выявления подозрительной активности и предотвращения утечек информации. Системы мониторинга могут отслеживать действия пользователей, фиксировать изменения в данных и генерировать отчеты о доступе. Это позволяет администраторам быстро реагировать на инциденты безопасности и проводить расследования.

Также стоит обратить внимание на обновление программного обеспечения и патчей. Уязвимости в СУБД и приложениях могут быть использованы злоумышленниками для доступа к данным. Регулярное обновление систем и применение патчей помогает закрыть известные уязвимости и защитить данные от атак.

Наконец, обучение сотрудников вопросам безопасности данных является важным элементом общей стратегии защиты. Пользователи должны быть осведомлены о рисках, связанных с безопасностью данных, и знать, как правильно обращаться с конфиденциальной информацией. Проведение регулярных тренингов и семинаров поможет повысить уровень осведомленности и снизить вероятность ошибок, которые могут привести к утечкам данных.

В заключение, безопасность и защита данных в базах данных требуют комплексного подхода, включающего контроль доступа, шифрование, резервное копирование, мониторинг, обновление программного обеспечения и обучение сотрудников. Применение этих мер поможет минимизировать риски и защитить ценную информацию от несанкционированного доступа и утечек.

Вопрос-ответ

Что можно делать с базой данных?

Базы данных позволяют обрабатывать, хранить и структурировать намного большие объёмы информации, чем таблицы. Удалённый доступ и система запросов позволяют множеству людей одновременно использовать базы данных.

Сколько зарабатывает специалист по базам данных?

Среднемесячная зарплата для должности администратор баз данных составляет 153 000 ₽ на руки. Самая низкая зарплата начинается от 25 000 ₽ на руки. Самая высокая зарплата может достигать 555 000 ₽ на руки в месяц.

Советы

СОВЕТ №1

Перед началом работы с базами данных, обязательно ознакомьтесь с основами SQL (Structured Query Language). Это язык, который используется для управления и манипуляции данными в реляционных базах данных. Знание SQL поможет вам эффективно выполнять запросы, обновлять данные и извлекать необходимую информацию.

СОВЕТ №2

Регулярно создавайте резервные копии вашей базы данных. Это поможет избежать потери данных в случае сбоя системы или других непредвиденных обстоятельств. Используйте автоматизированные инструменты для резервного копирования и храните копии в безопасном месте.

СОВЕТ №3

Оптимизируйте структуру вашей базы данных. Правильное проектирование схемы базы данных, включая нормализацию и индексацию, значительно повысит производительность запросов и упростит управление данными. Не забывайте о том, что избыточные данные могут замедлить работу системы.

СОВЕТ №4

Следите за безопасностью вашей базы данных. Используйте шифрование для защиты конфиденциальной информации, а также контролируйте доступ к базе данных, чтобы предотвратить несанкционированный доступ. Регулярно обновляйте программное обеспечение и следите за уязвимостями.

Первым шагом в обеспечении безопасности данных является контроль доступа. Это включает в себя аутентификацию пользователей и авторизацию их действий. Аутентификация может быть реализована через пароли, многофакторную аутентификацию или использование сертификатов. Авторизация, в свою очередь, определяет, какие действия могут выполнять пользователи в системе, и может быть основана на ролях (RBAC) или атрибутах (ABAC).

Следующим важным аспектом является шифрование данных. Шифрование позволяет защитить данные как в состоянии покоя (например, на диске), так и в процессе передачи (например, при передаче по сети). Использование современных алгоритмов шифрования, таких как AES (Advanced Encryption Standard), помогает предотвратить несанкционированный доступ к данным даже в случае их утечки.

Регулярное резервное копирование данных также играет важную роль в защите информации. Создание резервных копий позволяет восстановить данные в случае их потери или повреждения. Рекомендуется использовать стратегию резервного копирования, которая включает как полные, так и инкрементные резервные копии, а также хранить их в безопасном месте, удаленном от основной инфраструктуры.

Мониторинг и аудит доступа к данным являются необходимыми мерами для выявления подозрительной активности и предотвращения утечек информации. Системы мониторинга могут отслеживать действия пользователей, фиксировать изменения в данных и генерировать отчеты о доступе. Это позволяет администраторам быстро реагировать на инциденты безопасности и проводить расследования.

Также стоит обратить внимание на обновление программного обеспечения и патчей. Уязвимости в СУБД и приложениях могут быть использованы злоумышленниками для доступа к данным. Регулярное обновление систем и применение патчей помогает закрыть известные уязвимости и защитить данные от атак.

Наконец, обучение сотрудников вопросам безопасности данных является важным элементом общей стратегии защиты. Пользователи должны быть осведомлены о рисках, связанных с безопасностью данных, и знать, как правильно обращаться с конфиденциальной информацией. Проведение регулярных тренингов и семинаров поможет повысить уровень осведомленности и снизить вероятность ошибок, которые могут привести к утечкам данных.

В заключение, безопасность и защита данных в базах данных требуют комплексного подхода, включающего контроль доступа, шифрование, резервное копирование, мониторинг, обновление программного обеспечения и обучение сотрудников. Применение этих мер поможет минимизировать риски и защитить ценную информацию от несанкционированного доступа и утечек.