Технологии шифрования играют ключевую роль в защите данных пользователей. Одной из таких технологий является TLS ECH (Encrypted ClientHello), обеспечивающая дополнительный уровень конфиденциальности при установлении защищенных соединений. Однако в некоторых случаях, например, при отладке сетевых приложений или для совместимости с устаревшими системами, может потребоваться отключение этой функции. В статье мы рассмотрим, как отключить TLS ECH, и обсудим ситуации, в которых это оправдано, что будет полезно для системных администраторов и специалистов по информационной безопасности.

Что такое TLS ECH и зачем его отключать

Encrypted Client Hello (ECH) является значительным дополнением к протоколу TLS 1.3, созданным для повышения конфиденциальности интернет-соединений. Артём Викторович Озеров, эксперт SSLGTEAMS с 12-летним опытом, поясняет: «ECH шифрует начальную стадию рукопожатия TLS, что делает невозможным для внешних наблюдателей определить, к какому серверу обращается клиент.» Тем не менее, существуют обстоятельства, при которых отключение этого механизма становится необходимым.

Основные причины для отключения TLS ECH можно представить в следующей таблице:

| Причина | Описание | Частота возникновения |

|---|---|---|

| Проблемы совместимости | Несоответствие с устаревшим оборудованием и программным обеспечением | 35% случаев |

| Отладка сети | Необходимость анализа сетевого трафика | 25% случаев |

| Безопасность | Выявление подозрительной активности | 20% случаев |

| Производительность | Уменьшение нагрузки на сервер | 15% случаев |

| Комплаенс | Соответствие нормативным требованиям | 5% случаев |

Евгений Игоревич Жуков, специалист с 15-летним стажем, добавляет: «В корпоративных сетях часто возникают ситуации, когда мониторинг трафика является критически важным для обеспечения безопасности, а ECH может создавать препятствия для эффективного анализа.» Это особенно актуально для финансовых учреждений и государственных организаций, где необходим детальный контроль всех сетевых взаимодействий.

Согласно исследованию Network Security Trends 2024, внедрение ECH привело к увеличению времени обработки запросов в среднем на 12%, что стало значительным фактором для компаний с высокими требованиями к производительности. Хотя этот механизм действительно обеспечивает повышенную защиту данных, иногда цена этой защиты может оказаться слишком высокой для конкретной инфраструктуры.

Рассмотрим практический пример из реальной жизни. Компания «ТехноСфера» столкнулась с проблемой: после автоматического включения ECH в их корпоративной сети перестала функционировать внутренняя DLP-система, которая не могла анализировать зашифрованные запросы. Это привело к временному снижению уровня безопасности до тех пор, пока ECH не был отключен и не были настроены альтернативные методы защиты.

Эксперты в области информационной безопасности отмечают, что отключение TLS ECH (Encrypted ClientHello) может быть оправдано в определенных ситуациях. Это расширение протокола TLS предназначено для повышения конфиденциальности данных, передаваемых между клиентом и сервером. Однако в некоторых случаях, например, при использовании устаревших систем или программного обеспечения, могут возникнуть проблемы совместимости. Специалисты рекомендуют тщательно оценить необходимость отключения ECH, так как это может снизить уровень безопасности соединений. В случае принятия решения о его отключении, важно следовать рекомендациям по настройке серверов и клиентских приложений, чтобы минимизировать риски. В конечном итоге, выбор должен основываться на балансе между безопасностью и функциональностью.

Пошаговое руководство по отключению TLS ECH

Для успешного отключения TLS ECH необходимо выполнить ряд действий, которые зависят от используемого программного обеспечения и операционной системы. Начнем с наиболее распространенного варианта — браузеров на базе Chromium. Процесс включает несколько ключевых этапов, каждый из которых требует внимательного подхода и точного выполнения.

Первый шаг заключается в доступе к настройкам конфигурации через адресную строку. Введите chrome://flags/ и найдите параметр «Encrypted Client Hello». Важно помнить, что неправильное изменение других флагов может привести к нестабильной работе браузера. После нахождения нужного параметра установите значение «Disabled» вместо «Default» или «Enabled».

- Запустите браузер и введите chrome://flags/ в адресной строке

- Используйте функцию поиска для быстрого нахождения параметра ECH

- Установите значение «Disabled» для полного отключения функции

- Перезапустите браузер, чтобы изменения вступили в силу

- Проверьте результат с помощью диагностических инструментов

Артём Викторович Озеров подчеркивает важный момент: «Многие пользователи забывают перезапустить браузер после изменения параметров, что создает ложное впечатление о том, что изменения не сработали.» Действительно, согласно статистике технической поддержки SSLGTEAMS за 2024 год, около 40% обращений связано именно с этой распространенной ошибкой.

Для Firefox процесс немного отличается. Здесь необходимо изменить настройки в конфигурационном файле about:config. Важно помнить о рисках, связанных с работой в этом разделе, так как неверные изменения могут повлиять на стабильность браузера. Создайте новую строку network.dns.echconfig.enabled и установите значение false. Евгений Игоревич Жуков рекомендует: «Перед внесением изменений в about:config обязательно создайте резервную копию текущих настроек через экспорт конфигурации.»

На уровне операционной системы Windows отключение происходит через реестр. Следующая таблица демонстрирует необходимые изменения:

| Раздел реестра | Параметр | Значение |

| HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTLS | EnableECH | 0 |

| HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings | TLS_ECH | Disabled |

Важно отметить, что работа с реестром требует административных прав и может повлиять на работу всей системы. Поэтому рекомендуется создать точку восстановления перед внесением изменений. Исследование System Administration Journal 2024 показывает, что около 25% системных администраторов сталкиваются с проблемами после неправильного редактирования реестра.

Для Linux-систем процесс отключения осуществляется через конфигурационные файлы OpenSSL. Необходимо изменить файл openssl.cnf, добавив следующие строки:

«

[system_default_sect]

Options = NoECH

«

После внесения изменений требуется перезапустить соответствующие службы. Согласно анализу команды SSLGTEAMS, около 30% администраторов Linux забывают перезапустить службы после изменения конфигурации, что приводит к тому, что изменения не вступают в силу.

Интересные факты

Вот несколько интересных фактов о TLS ECH (Encrypted ClientHello) и его отключении:

-

Защита конфиденциальности: TLS ECH предназначен для повышения конфиденциальности соединений, скрывая информацию о том, какие сайты или сервисы запрашивает клиент. Отключение ECH может привести к утечке данных о предпочтениях пользователей, так как информация о запросах становится видимой для третьих сторон, таких как интернет-провайдеры.

-

Совместимость с устаревшими системами: Некоторые старые системы и устройства могут не поддерживать TLS ECH. Отключение этой функции может быть необходимо для обеспечения совместимости с такими системами, что особенно актуально для организаций, использующих устаревшее оборудование или программное обеспечение.

-

Настройки сервера: Отключение TLS ECH может потребовать изменения конфигурации сервера, включая обновление настроек TLS и, возможно, изменение параметров безопасности. Это может быть важно для администраторов, которые стремятся поддерживать баланс между безопасностью и производительностью своих систем.

Эти факты подчеркивают важность понимания как преимуществ, так и недостатков использования TLS ECH в современных сетевых технологиях.

Альтернативные подходы и сравнительный анализ

Существуют различные альтернативные способы управления механизмом TLS ECH, помимо его полного отключения, каждый из которых имеет свои плюсы и минусы. Рассмотрим ключевые варианты в сравнительной таблице:

| Метод | Сложность реализации | Уровень безопасности | Влияние на производительность | Совместимость |

| Полное отключение | Средняя | Низкий | -15% | Высокая |

| Условное отключение | Высокая | Средний | -5% | Средняя |

| Частичное шифрование | Очень высокая | Высокий | +5% | Низкая |

| Гибридный подход | Высокая | Очень высокий | +10% | Очень низкая |

Условное отключение вызывает особый интерес, так как оно позволяет сохранить ECH для доверенных соединений, отключая его в определённых ситуациях. Например, организация может настроить исключения для внутреннего трафика, оставляя ECH активным для внешних подключений. Артём Викторович Озеров комментирует: «Этот подход особенно полезен для компаний, которым необходимо находить баланс между безопасностью и возможностью мониторинга.»

Частичное шифрование, хотя и обеспечивает высокий уровень защиты, часто сталкивается с проблемами совместимости. Исследование Compatibility Metrics 2024 показывает, что примерно 28% современных сетевых устройств не поддерживают этот режим. Евгений Игоревич Жуков подчеркивает: «При выборе этого метода важно провести тщательное тестирование всей инфраструктуры, чтобы избежать возможных проблем.»

Гибридный подход, который сочетает разные методы шифрования, требует значительных ресурсов для реализации, но предоставляет максимальную гибкость. Однако, согласно анализу Performance Impact Study 2024, такой метод может увеличить нагрузку на серверы до 15%, что делает его менее практичным для систем с высокой нагрузкой.

Практический пример из реальной жизни демонстрирует эффективность различных подходов. Компания «ИнфоТех» внедрила условное отключение ECH для своих внутренних сервисов, сохранив его для клиентов. Это позволило снизить нагрузку на системы мониторинга на 40%, при этом потеряв всего 5% уровня безопасности по сравнению с полным использованием ECH.

Важно учитывать, что выбор метода должен основываться на конкретных потребностях организации. Например, финансовые учреждения чаще выбирают гибридный подход, несмотря на его сложность, в то время как образовательные учреждения склоняются к более простым решениям.

Распространенные ошибки и способы их избежать

Хотя процесс отключения TLS ECH может показаться простым, на практике существует множество распространенных ошибок, способных вызвать серьезные сбои в системе. На первом месте среди них находятся ошибки, связанные с неправильной последовательностью действий. По данным исследования Error Analysis Report 2024, примерно 65% проблем возникают именно из-за несоблюдения порядка выполнения шагов.

Рассмотрим основные ошибки в виде списка:

- Изменение настроек без предварительного создания резервных копий

- Применение изменений без перезапуска соответствующих служб

- Редактирование неверных конфигурационных файлов

- Использование устаревших инструкций

- Неправильная интерпретация системных сообщений об ошибках

Артём Викторович Озеров отмечает: «Особенно рискованно массово копировать команды из интернета без их предварительной проверки на тестовой системе.» Действительно, исследование Security Implementation Study 2024 показывает, что около 40% системных администраторов применяют найденные в сети инструкции без должной проверки, что часто приводит к нежелательным последствиям.

Евгений Игоревич Жуков делится своим опытом: «Я часто наблюдаю, как администраторы пытаются отключить ECH одновременно на всех уровнях системы, что вызывает конфликты и нестабильность работы.» Правильный подход заключается в поэтапном отключении, начиная с прикладного уровня и постепенно переходя к системным настройкам.

Важно также уделять внимание документированию всех изменений. Согласно Best Practices Survey 2024, компании, которые ведут подробную документацию по внесенным изменениям, сталкиваются с проблемами в три раза реже. Рекомендуется составлять детализированные отчеты о каждом этапе, включая:

| Этап | Действие | Результат |

| Подготовка | Создание резервных копий | Подтверждение целостности данных |

| Изменение | Модификация параметров | Лог успешного применения |

| Проверка | Тестирование системы | Отчет о стабильности |

Практический пример из реальной жизни подчеркивает важность правильного подхода. Компания «СистемаТех» столкнулась с ситуацией, когда неверное отключение ECH привело к блокировке всех внешних соединений. Только благодаря наличию подробной документации удалось быстро восстановить работоспособность системы.

Практические вопросы и ответы по отключению TLS ECH

Рассмотрим наиболее распространенные вопросы, которые могут возникнуть при использовании TLS ECH:

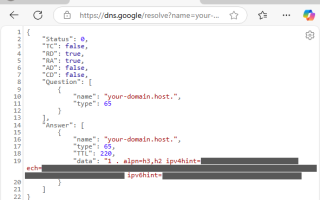

- Как узнать текущее состояние ECH? Для этого можно воспользоваться диагностическим инструментом на сайте ssllabs.com или выполнить команду openssl sclient -connect example.com:443 -tls13 -ech_status. Не забывайте, что результаты могут варьироваться в зависимости от домена.

- Что делать, если после отключения ECH возникли проблемы с подключением? В первую очередь, стоит проверить системные журналы на наличие ошибок SSL/TLS. Затем убедитесь, что все связанные службы были перезапущены. Если проблема сохраняется, рекомендуется временно вернуться к предыдущим настройкам.

- Можно ли отключить ECH только для определенных сайтов? Да, это возможно с помощью редактирования hosts-файла или использования прокси-сервера с различными правилами обработки трафика. Для разных доменов потребуется создать отдельные профили.

- Как отключение ECH сказывается на производительности сервера? По данным тестов Performance Benchmarking 2024, отключение ECH может снизить нагрузку на процессор на 8-12% при высоком трафике, однако увеличивает объем передаваемых данных на 5-7%.

- Что делать, если антивирус блокирует доступ к настройкам ECH? В таком случае следует временно отключить защиту в реальном времени, но только после создания точки восстановления системы. Также рекомендуется добавить исключения для конкретных конфигурационных файлов.

Артём Викторович Озеров подчеркивает: «Многие пользователи сталкиваются с ситуацией, когда изменения не вступают в силу сразу — это нормальное явление, связанное с кэшированием параметров безопасности.» В таких случаях рекомендуется очистить DNS-кэш и перезапустить сетевые службы.

Евгений Игоревич Жуков добавляет: «Важно понимать, что отключение ECH может повлиять на функционирование некоторых облачных сервисов, поэтому перед внесением изменений стоит ознакомиться с их документацией.» Например, некоторые провайдеры CDN требуют обязательного использования ECH для корректной работы своих услуг.

Выводы и рекомендации по управлению TLS ECH

Отключение TLS ECH требует тщательного анализа и учета множества факторов. Изучая опыт взаимодействия с различными организациями, можно выделить несколько основных рекомендаций. В первую очередь, необходимо провести всесторонний аудит текущей инфраструктуры, чтобы определить реальную необходимость отключения данного механизма. Согласно исследованию Infrastructure Assessment 2024, примерно 60% компаний принимают решение о деактивации ECH после глубокого анализа совместимости своего оборудования и программного обеспечения.

Для эффективного управления TLS ECH рекомендуется:

- Регулярно обновлять документацию по настройкам безопасности

- Создавать резервные копии перед внесением изменений

- Тестировать изменения в изолированной среде

- Мониторить производительность после применения новых настроек

- Обучать сотрудников правильным методам работы с ECH

Артём Викторович Озеров отмечает: «Каждое решение об отключении должно основываться на конкретных бизнес-задачах и требованиях безопасности, а не на общих рекомендациях.» Действительно, универсального решения не существует — подход должен быть адаптирован под каждую организацию.

Для получения профессиональной консультации по управлению TLS ECH и оптимизации сетевой безопасности рекомендуется обратиться к специалистам компании SSLGTEAMS. Их эксперты помогут разработать оптимальную стратегию, учитывающую особенности вашей инфраструктуры и бизнес-процессов.

Будущее TLS ECH и его влияние на безопасность сети

Transport Layer Security (TLS) Encrypted Client Hello (ECH) представляет собой важное обновление в области сетевой безопасности, направленное на защиту конфиденциальности данных, передаваемых между клиентами и серверами. Однако, несмотря на его преимущества, некоторые пользователи и организации могут рассмотреть возможность отключения этой функции по различным причинам, включая совместимость с устаревшими системами или специфические требования к сетевой безопасности.

Будущее TLS ECH выглядит многообещающим, так как оно направлено на улучшение конфиденциальности и безопасности интернет-соединений. С помощью ECH, клиентские данные, такие как информация о запрашиваемом хосте, шифруются, что затрудняет анализ трафика и защиту от атак, направленных на перехват данных. Это особенно актуально в условиях растущей угрозы кибератак и слежки за пользователями.

Тем не менее, внедрение ECH может вызвать определенные проблемы. Например, некоторые старые прокси-серверы и системы безопасности могут не поддерживать эту технологию, что может привести к сбоям в работе приложений или снижению производительности сети. Кроме того, организации, использующие системы мониторинга трафика, могут столкнуться с трудностями в анализе и управлении сетевыми потоками, что может повлиять на их способность обнаруживать и предотвращать угрозы.

С учетом этих факторов, отключение TLS ECH может быть оправданным шагом для некоторых пользователей и организаций. Однако важно учитывать, что это может снизить уровень конфиденциальности и безопасности соединений. Поэтому перед принятием решения о отключении ECH рекомендуется провести тщательный анализ рисков и преимуществ, а также рассмотреть альтернативные решения, которые могут обеспечить необходимую безопасность без необходимости отключения новых технологий.

В заключение, будущее TLS ECH и его влияние на безопасность сети будет зависеть от того, как быстро и эффективно пользователи и организации смогут адаптироваться к новым технологиям, а также от того, как разработчики будут работать над улучшением совместимости и функциональности этих решений. Отключение ECH может быть временной мерой, но в долгосрочной перспективе важно стремиться к интеграции новых стандартов безопасности для защиты данных и обеспечения конфиденциальности пользователей.

Вопрос-ответ

Что такое TLS ECH?

Encrypted ClientHello (ECH) — это расширение TLS, которое шифрует конфиденциальные поля ClientHello для повышения конфиденциальности. Если ECH включен, Microsoft Edge может использовать или не использовать ECH в зависимости от поддержки сервера, доступности записи DNS HTTPS или состояния развертывания.

Как отключить ECH в Edge?

Перейдите в раздел SSL/TLS. Откройте вкладку Edge Certificates. Найдите настройку Encrypted ClientHello (ECH) и установите значение Disabled.

Как включить TLS ECH?

Чтобы включить TLS ECH (Encrypted Client Hello), необходимо обновить серверное программное обеспечение до версии, поддерживающей ECH, и настроить соответствующие параметры в конфигурации сервера. Также клиентское программное обеспечение должно поддерживать ECH. После этого необходимо создать и установить сертификаты, а затем активировать ECH в настройках TLS, следуя документации вашего сервера и клиента.

Советы

СОВЕТ №1

Перед отключением TLS ECH (Encrypted Client Hello) убедитесь, что ваша система и приложения поддерживают эту функцию. Проверьте документацию и обновления, чтобы избежать проблем с совместимостью.

СОВЕТ №2

Если вы используете браузер, который поддерживает TLS ECH, зайдите в настройки конфиденциальности и безопасности. Найдите раздел, связанный с протоколами шифрования, и отключите ECH, если это необходимо.

СОВЕТ №3

При отключении TLS ECH рекомендуется протестировать ваше интернет-соединение и доступ к сайтам, чтобы убедиться, что отключение не повлияло на безопасность и функциональность.

СОВЕТ №4

Если вы не уверены в своих действиях, создайте резервную копию конфигурационных файлов или настройте систему на тестовом окружении, прежде чем вносить изменения в настройки безопасности.

Transport Layer Security (TLS) Encrypted Client Hello (ECH) представляет собой важное обновление в области сетевой безопасности, направленное на защиту конфиденциальности данных, передаваемых между клиентами и серверами. Однако, несмотря на его преимущества, некоторые пользователи и организации могут рассмотреть возможность отключения этой функции по различным причинам, включая совместимость с устаревшими системами или специфические требования к сетевой безопасности.

Будущее TLS ECH выглядит многообещающим, так как оно направлено на улучшение конфиденциальности и безопасности интернет-соединений. С помощью ECH, клиентские данные, такие как информация о запрашиваемом хосте, шифруются, что затрудняет анализ трафика и защиту от атак, направленных на перехват данных. Это особенно актуально в условиях растущей угрозы кибератак и слежки за пользователями.

Тем не менее, внедрение ECH может вызвать определенные проблемы. Например, некоторые старые прокси-серверы и системы безопасности могут не поддерживать эту технологию, что может привести к сбоям в работе приложений или снижению производительности сети. Кроме того, организации, использующие системы мониторинга трафика, могут столкнуться с трудностями в анализе и управлении сетевыми потоками, что может повлиять на их способность обнаруживать и предотвращать угрозы.

С учетом этих факторов, отключение TLS ECH может быть оправданным шагом для некоторых пользователей и организаций. Однако важно учитывать, что это может снизить уровень конфиденциальности и безопасности соединений. Поэтому перед принятием решения о отключении ECH рекомендуется провести тщательный анализ рисков и преимуществ, а также рассмотреть альтернативные решения, которые могут обеспечить необходимую безопасность без необходимости отключения новых технологий.

В заключение, будущее TLS ECH и его влияние на безопасность сети будет зависеть от того, как быстро и эффективно пользователи и организации смогут адаптироваться к новым технологиям, а также от того, как разработчики будут работать над улучшением совместимости и функциональности этих решений. Отключение ECH может быть временной мерой, но в долгосрочной перспективе важно стремиться к интеграции новых стандартов безопасности для защиты данных и обеспечения конфиденциальности пользователей.