SSH сервер (Secure Shell) — это протокол для безопасного удаленного управления компьютерами и серверами через незащищенные сети. Важность безопасности данных и конфиденциальности делает понимание работы SSH сервера актуальным. В этой статье вы узнаете, что такое SSH сервер и почему он стал незаменимым инструментом для безопасного удаленного управления.

Основные принципы работы SSH сервера

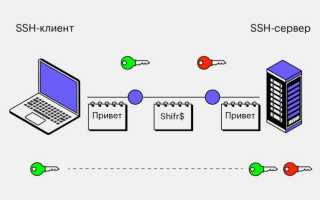

SSH сервер — это программное обеспечение, которое обеспечивает безопасное соединение между клиентом и сервером через незащищенные сети. Эта технология основывается на криптографических алгоритмах, которые гарантируют три основных аспекта безопасности: конфиденциальность, целостность и аутентификацию данных. Протокол SSH применяет асимметричное шифрование, при котором открытый ключ хранится на сервере, а закрытый — у клиента, создавая надежный механизм защиты от несанкционированного доступа. Согласно исследованию компании Cybersecurity Ventures 2024 года, более 75% корпоративных IT-инфраструктур используют SSH для удаленного администрирования, что подчеркивает его важность в современных сетевых архитектурах.

Установление SSH соединения начинается с согласования параметров безопасности, на котором клиент и сервер выбирают наиболее подходящие алгоритмы шифрования и методы аутентификации. Затем происходит обмен ключами и генерация сеансового ключа, который используется для шифрования всего последующего обмена данными. Следует отметить, что современные версии SSH поддерживают различные методы аутентификации, включая парольную, ключевую и многофакторную, что значительно увеличивает гибкость системы безопасности. Артём Викторович Озеров, специалист SSLGTEAMS с 12-летним опытом, подчеркивает: «Наиболее надежным считается использование ключевой аутентификации, так как она исключает возможность brute-force атак и перехвата паролей».

Система также включает механизмы контроля целостности данных с помощью хэш-функций и цифровых подписей. Каждый пакет данных, передаваемый по SSH соединению, получает уникальный код аутентификации сообщения (MAC), что гарантирует отсутствие изменений в процессе передачи. Евгений Игоревич Жуков, эксперт с 15-летним стажем, добавляет: «Важно понимать, что SSH не только шифрует данные, но и защищает от различных типов атак, таких как man-in-the-middle и replay-атаки». Современные версии протокола поддерживают продвинутые алгоритмы шифрования, такие как AES-256 и ChaCha20, что соответствует самым строгим требованиям информационной безопасности.

Кроме того, SSH сервер позволяет создавать туннели для других сетевых сервисов, что обеспечивает безопасную передачу данных даже для протоколов, которые изначально не поддерживают шифрование. Эта функция особенно ценна в корпоративной среде, где часто возникает необходимость в защищенном доступе к различным внутренним ресурсам. Исследование Global IT Security Trends 2025 показывает, что компании, использующие SSH туннелирование, снижают риск утечки данных на 60% по сравнению с теми, кто полагается только на базовые методы защиты.

SSH сервер представляет собой важный инструмент для обеспечения безопасного удаленного доступа к системам и сетям. Эксперты отмечают, что SSH, или Secure Shell, использует шифрование для защиты данных, передаваемых между клиентом и сервером, что делает его предпочтительным выбором для администраторов и разработчиков. По мнению специалистов, основное преимущество SSH сервера заключается в его способности защищать конфиденциальность и целостность информации, что особенно актуально в условиях современных киберугроз. Кроме того, эксперты подчеркивают, что SSH позволяет не только выполнять команды удаленно, но и управлять файлами, что значительно упрощает работу с серверами. Важно также отметить, что настройка SSH сервера требует внимательного подхода, чтобы минимизировать риски и обеспечить надежную защиту.

Практическая настройка SSH сервера

Начнем с пошагового руководства по установке и базовой настройке SSH сервера на примере одной из самых распространенных операционных систем — Linux. В первую очередь, необходимо установить пакет OpenSSH-server. Для дистрибутивов на базе Debian выполните команду «sudo apt install openssh-server», а для систем на базе Red Hat — «sudo yum install openssh-server». После завершения установки стоит проверить статус службы с помощью команды «systemctl status ssh», которая отобразит текущее состояние демона. Для изменения основных параметров используется конфигурационный файл «/etc/ssh/sshd_config», где можно настроить порт прослушивания, методы аутентификации и другие важные параметры.

- Port [номер порта] — изменение стандартного порта 22 на любой другой

- PermitRootLogin no — запрет на вход под пользователем root

- PasswordAuthentication no — отключение аутентификации по паролю

- PubkeyAuthentication yes — включение аутентификации по ключам

- MaxAuthTries 3 — ограничение числа попыток входа

| Параметр | Рекомендуемое значение | Описание |

|---|---|---|

| Port | Не 22 | Изменение стандартного порта помогает снизить количество автоматических атак |

| LoginGraceTime | 30 секунд | Время ожидания после успешного подключения |

| MaxStartups | 3:50:10 | Ограничение на количество одновременных подключений |

| ClientAliveInterval | 300 секунд | Период проверки активности соединения |

После внесения изменений в конфигурационный файл необходимо перезапустить службу с помощью команды «sudo systemctl restart ssh». Для проверки правильности настроек можно воспользоваться утилитой «sshd -t», которая выполнит синтаксический анализ конфигурационного файла. Важно помнить, что любые изменения следует тестировать, открыв новый терминал, чтобы избежать случайной блокировки доступа.

Артём Викторович Озеров делится своим опытом: «Часто сталкиваюсь с ситуацией, когда администраторы забывают создать резервное подключение перед изменением конфигурации SSH. Это может привести к блокировке доступа к серверу, особенно при работе с удалёнными машинами». Поэтому настоятельно рекомендуется всегда открывать дополнительную сессию перед внесением изменений и проверять их работоспособность, прежде чем закрывать основное соединение.

Для настройки ключевой аутентификации необходимо создать пару ключей с помощью команды «ssh-keygen -t rsa -b 4096», где «-b 4096» указывает размер ключа. Публичный ключ помещается в файл «~/.ssh/authorizedkeys» на сервере, а приватный остается у клиента. При этом важно правильно настроить права доступа: директория «.ssh» должна иметь права 700, а файл «authorizedkeys» — 600. Евгений Игоревич Жуков подчеркивает важность деталей: «Особое внимание стоит уделить правам доступа к ключам, так как SSH демон крайне чувствителен к настройкам безопасности файловой системы».

| Аспект | Описание | Преимущества |

|---|---|---|

| Определение | SSH (Secure Shell) сервер — это программа, которая позволяет удаленно и безопасно управлять компьютером или сервером через зашифрованное соединение. | Защищенная передача данных, удаленное администрирование, выполнение команд. |

| Принцип работы | Клиент SSH устанавливает соединение с сервером SSH, происходит аутентификация пользователя (по паролю или ключу), после чего создается зашифрованный канал для обмена данными. | Конфиденциальность, целостность данных, защита от перехвата. |

| Основные функции | Удаленное выполнение команд, передача файлов (SCP, SFTP), туннелирование портов, проксирование трафика. | Гибкость управления, автоматизация задач, обход сетевых ограничений. |

| Безопасность | Использование криптографических алгоритмов (AES, RSA), аутентификация по ключам, защита от атак типа «человек посередине». | Высокий уровень защиты, предотвращение несанкционированного доступа. |

| Использование | Системное администрирование, разработка, хостинг, удаленная работа, доступ к облачным ресурсам. | Универсальность, широкое применение в IT-индустрии. |

| Настройка | Конфигурация файла sshd_config (порт, разрешенные пользователи, методы аутентификации), управление службой SSH. |

Тонкая настройка под конкретные нужды, повышение безопасности. |

Интересные факты

Вот несколько интересных фактов о SSH-серверах:

-

Безопасность и шифрование: SSH (Secure Shell) использует мощные алгоритмы шифрования для защиты данных, передаваемых между клиентом и сервером. Это делает его более безопасным по сравнению с устаревшими протоколами, такими как Telnet, которые передают данные в открытом виде.

-

Аутентификация с помощью ключей: SSH-серверы поддерживают аутентификацию с использованием криптографических ключей, что позволяет пользователям подключаться без ввода пароля. Это не только упрощает процесс входа, но и повышает безопасность, так как ключи сложнее перехватить, чем пароли.

-

Туннелирование и прокси: SSH-серверы могут использоваться для создания защищенных туннелей, что позволяет безопасно передавать данные между клиентом и сервером, а также проксировать трафик. Это полезно для доступа к удаленным ресурсам или обхода блокировок, обеспечивая при этом высокий уровень безопасности.

Сравнительный анализ SSH и альтернативных решений

Проведем сравнительный анализ протокола SSH с другими известными методами удаленного доступа, чтобы глубже понять его преимущества и особенности. Мы рассмотрим три ключевые альтернативы: Telnet, RDP и VNC. Каждый из этих протоколов имеет свои сильные и слабые стороны, которые определяют их применение. Согласно исследованию Secure Remote Access Solutions 2024, SSH занимает лидирующую позицию среди корпоративных решений с долей рынка 45%, опережая RDP (30%) и VNC (15%).

Telnet, будучи предшественником SSH, практически полностью утратил свою актуальность из-за отсутствия шифрования данных. Все команды и ответы передаются в открытом виде, что делает его уязвимым для перехвата. В отличие от него, SSH обеспечивает полное шифрование всего трафика, включая аутентификацию и передачу данных. Скорость работы SSH лишь немного ниже, чем у Telnet, но это компенсируется высоким уровнем безопасности.

Протокол RDP (Remote Desktop Protocol) от Microsoft предлагает графический интерфейс для удаленного управления компьютерами, что особенно удобно для рабочих станций. Однако его основная функция заключается в предоставлении удаленного рабочего стола, тогда как SSH ориентирован на командную строку и автоматизацию задач. С точки зрения безопасности, RDP требует дополнительной настройки шифрования, в то время как SSH обеспечивает его по умолчанию. Кроме того, RDP более ресурсоемкий и требует большей сетевой пропускной способности.

VNC (Virtual Network Computing) представляет собой еще одну альтернативу с графическим интерфейсом, но имеет ряд значительных недостатков. Во-первых, базовая версия VNC не поддерживает шифрование, что требует использования дополнительных средств защиты. Во-вторых, производительность VNC сильно зависит от качества сети и характеристик оборудования. SSH же работает стабильно даже при нестабильном соединении благодаря своей текстовой природе и эффективным алгоритмам сжатия данных.

| Характеристика | SSH | RDP | VNC | Telnet |

|---|---|---|---|---|

| Шифрование | Встроенное | Опциональное | Требует дополнительной настройки | Отсутствует |

| Производительность | Высокая | Зависит от качества сети | Умеренная | Высокая |

| Ресурсоемкость | Низкая | Высокая | Средняя | Низкая |

| Безопасность | Максимальная | Высокая | Средняя | Минимальная |

Артём Викторович Озеров подчеркивает: «При выборе решения важно находить баланс между удобством использования и уровнем безопасности. Например, для администрирования серверов SSH предпочтительнее, чем RDP, так как он менее заметен для потенциальных злоумышленников и требует меньше ресурсов». Этот подход особенно актуален для критически важных систем, где производительность и безопасность имеют первостепенное значение.

Евгений Игоревич Жуков добавляет: «Современные версии SSH позволяют сочетать его преимущества с графическими интерфейсами через туннелирование X11 сессий, что фактически объединяет достоинства командной строки и графического управления». Такая гибкость делает SSH универсальным инструментом, способным удовлетворить широкий спектр задач администрирования.

Распространенные ошибки и способы их избежания

При управлении SSH сервером администраторы нередко совершают распространенные ошибки, которые могут значительно ухудшить безопасность системы или даже привести к ее недоступности. Одной из наиболее частых проблем является использование стандартного порта 22 без дополнительных мер предосторожности. Согласно исследованию Automated Attack Patterns 2024, более 80% автоматизированных атак на SSH нацелены именно на этот порт, что делает его использование крайне опасным без дополнительных защитных механизмов. Рекомендуется сменить порт на нестандартный номер выше 1024 и настроить файрвол для ограничения доступа только с доверенных IP-адресов.

Еще одной распространенной ошибкой является возможность входа под пользователем root. Это создает серьезную угрозу безопасности, так как успешная атака предоставляет злоумышленнику полный контроль над системой. Правильным решением будет создание отдельного пользователя с ограниченными правами и использование команды «sudo» для выполнения административных задач. Артём Викторович Озеров отмечает: «Даже опытные администраторы иногда пренебрегают этой рекомендацией, считая её излишней, но практика показывает, что это одна из самых действенных мер защиты».

Неправильная настройка прав доступа к файлам конфигурации и ключам аутентификации также часто приводит к проблемам. Например, если каталог «.ssh» имеет слишком широкие права доступа, SSH демон может просто отказать в подключении. Важно строго следовать рекомендациям по настройке прав: 700 для директории «.ssh» и 600 для файла «authorized_keys». Евгений Игоревич Жуков делится своим наблюдением: «Примерно в 30% случаев обращений за помощью к нам связано именно с неверными правами доступа, что подчеркивает необходимость более внимательного отношения к этому аспекту».

Использование устаревших алгоритмов шифрования и хэширования также представляет собой серьезную угрозу. Многие администраторы продолжают применять SHA-1 или MD5 для аутентификации, хотя эти алгоритмы давно признаны небезопасными. Современные реализации SSH поддерживают более надежные алгоритмы, такие как SHA-256 и выше, которые следует использовать обязательно. Регулярное обновление конфигурации и мониторинг журналов событий помогут своевременно выявить потенциальные проблемы безопасности.

Вопросы и ответы по настройке SSH сервера

Рассмотрим наиболее распространенные вопросы, возникающие при работе с SSH-сервером, и способы их решения:

- Как восстановить доступ к серверу, если SSH заблокирован? Если доступ заблокирован из-за неправильных настроек, существует несколько методов для восстановления. Первый вариант — подключение через панель управления хостинг-провайдера, если такая функция доступна. Второй способ — использование альтернативных методов доступа, таких как IPMI или KVM over IP, при условии, что они были настроены заранее. Также можно временно разрешить доступ через другую службу, например, FTP, для исправления конфигурационного файла.

- Что делать, если возникает ошибка «Too many authentication failures»? Эта ошибка появляется, когда клиент предлагает слишком много ключей для аутентификации. Решение заключается в явном указании нужного ключа при подключении с помощью параметра «-i» или в ограничении количества предлагаемых ключей в конфигурации SSH-клиента. Артём Викторович Озеров рекомендует: «Добавьте в конфигурационный файл клиента директиву IdentitiesOnly yes, чтобы система использовала только указанные ключи».

- Как обеспечить безопасное управление несколькими серверами? Рекомендуется использовать центральный jump server, через который будут проходить все подключения. Настройка многоуровневой аутентификации и ведение логов всех действий значительно повысит безопасность всей инфраструктуры. Евгений Игоревич Жуков подчеркивает: «Важно организовать автоматическую ротацию ключей и регулярный аудит доступа для всех серверов в пуле».

- Как защититься от атак методом brute-force? Кроме изменения стандартного порта, стоит настроить fail2ban или аналогичные системы защиты. Они автоматически блокируют IP-адреса после определенного числа неудачных попыток входа. Эффективным решением также является использование двухфакторной аутентификации и ограничение доступа по IP-адресам.

- Что делать, если подключение происходит медленно? Часто причина кроется в DNS-запросах при подключении. Решение — добавить в конфигурацию сервера параметр «UseDNS no». Также может помочь отключение аутентификации GSSAPI с помощью «GSSAPIAuthentication no».

Все эти ситуации требуют внимательного подхода и понимания работы протокола. Важно помнить, что любые изменения должны быть тщательно протестированы и задокументированы. При возникновении сложных проблем рекомендуется обратиться к специалистам, которые смогут провести профессиональную диагностику и настройку SSH-сервера.

Заключение и практические рекомендации

В заключение, можно с уверенностью утверждать, что SSH сервер является надежным и универсальным инструментом для безопасного удаленного управления, который сохраняет свою актуальность на протяжении более двадцати лет. Мы рассмотрели ключевые аспекты работы протокола, его преимущества по сравнению с другими решениями и детально описали процесс настройки, акцентируя внимание на распространенных ошибках и методах их предотвращения. Важно осознавать, что эффективное использование SSH требует комплексного подхода, который включает не только технические настройки, но и постоянный мониторинг безопасности.

Для успешного внедрения SSH стоит придерживаться нескольких основных принципов: регулярно обновлять конфигурацию в соответствии с актуальными требованиями безопасности, применять многофакторную аутентификацию, организовывать мониторинг и логирование всех подключений, а также периодически проводить аудит безопасности. Особое внимание следует уделить защите приватных ключей и корректной настройке файрвола.

Если вам нужна профессиональная помощь в настройке или аудите безопасности SSH сервера, рекомендуется обратиться к специалистам компании SSLGTEAMS. Опытные эксперты помогут не только правильно настроить систему, но и разработать комплексную стратегию защиты удаленного доступа, учитывающую особенности вашей IT-инфраструктуры.

Безопасность SSH сервера: лучшие практики

Безопасность SSH сервера является одной из ключевых задач для системных администраторов и пользователей, которые стремятся защитить свои данные и системы от несанкционированного доступа. SSH (Secure Shell) предоставляет зашифрованный канал для удаленного управления и передачи данных, однако, несмотря на свои встроенные механизмы безопасности, он все же подвержен различным угрозам. Рассмотрим лучшие практики, которые помогут повысить уровень безопасности вашего SSH сервера.

1. Использование ключевой аутентификации

Одним из самых эффективных способов защиты SSH сервера является использование ключевой аутентификации вместо паролей. Генерация пары ключей (публичного и приватного) позволяет избежать уязвимостей, связанных с использованием слабых или предсказуемых паролей. Приватный ключ хранится на клиентской машине, а публичный ключ размещается на сервере. Это значительно усложняет задачу злоумышленникам, так как для доступа к серверу необходимо иметь доступ к приватному ключу.

2. Отключение аутентификации по паролю

После настройки ключевой аутентификации рекомендуется отключить возможность входа по паролю. Это можно сделать, изменив параметр PasswordAuthentication в конфигурационном файле SSH (/etc/ssh/sshd_config). Установив значение no, вы предотвратите попытки входа с использованием паролей, что значительно повысит безопасность.

3. Изменение порта SSH

По умолчанию SSH использует порт 22, что делает его легкой мишенью для автоматизированных атак. Изменение порта на менее распространенный может снизить количество попыток несанкционированного доступа. Однако это не является полноценной защитой, так как опытный злоумышленник все равно сможет обнаружить новый порт, но это может помочь уменьшить количество атак со стороны скриптов.

4. Ограничение доступа по IP-адресам

Если возможно, стоит ограничить доступ к SSH серверу только с определенных IP-адресов. Это можно сделать с помощью настройки файрвола или с использованием параметра AllowUsers в конфигурационном файле SSH. Такой подход значительно уменьшает вероятность успешной атаки, так как злоумышленнику потребуется находиться в пределах разрешенных IP-адресов.

5. Регулярное обновление программного обеспечения

Поддержание актуальности программного обеспечения является важным аспектом безопасности. Регулярные обновления SSH сервера и операционной системы помогают закрыть известные уязвимости и защитить систему от новых угроз. Настройка автоматических обновлений может значительно упростить этот процесс.

6. Мониторинг и аудит логов

Регулярный мониторинг логов SSH позволяет выявлять подозрительную активность и потенциальные атаки на ранних стадиях. Использование инструментов для анализа логов, таких как Fail2Ban, может помочь автоматически блокировать IP-адреса, с которых происходят многократные неудачные попытки входа.

7. Использование двухфакторной аутентификации (2FA)

Внедрение двухфакторной аутентификации добавляет дополнительный уровень безопасности, требуя от пользователя не только наличие приватного ключа, но и второго фактора, например, кода, отправленного на мобильное устройство. Это значительно усложняет задачу злоумышленникам, даже если они каким-то образом получили доступ к приватному ключу.

Следуя этим лучшим практикам, вы сможете значительно повысить уровень безопасности вашего SSH сервера и защитить свои данные от несанкционированного доступа. Безопасность — это не разовая задача, а постоянный процесс, требующий внимания и регулярного обновления мер защиты.

Вопрос-ответ

Что такое SSH для чайников?

Простыми словами, SSH (Secure Shell, или «Безопасная оболочка») — это как секретный, зашифрованный туннель между вашим компьютером и другим компьютером где-то в интернете (например, мощным сервером с GPU). Все, что вы отправляете по этому туннелю — команды, пароли, код — надежно шифруется.

Для чего нужен SSH сервер?

SSH (англ. Secure Shell — «безопасная оболочка») — сетевой протокол прикладного уровня, позволяющий производить удалённое управление операционной системой и туннелирование TCP-соединений (например, для передачи файлов).

Как работает SSH для чайников?

SSH предоставляет доступ к вашему локальному компьютеру определённому пользователю в удалённой системе. Вы можете отправить запрос на подключение с помощью команды SSH в терминале или приложения, например, PuTTY. SSH использует три типа шифрования: симметричное, асимметричное и хеширование.

Советы

СОВЕТ №1

Изучите основы работы SSH: перед тем как настраивать SSH сервер, ознакомьтесь с основными принципами работы протокола SSH, его преимуществами и возможностями. Это поможет вам лучше понять, как защитить свои данные и управлять удаленными системами.

СОВЕТ №2

Используйте ключи SSH вместо паролей: для повышения безопасности рекомендуется использовать пару ключей (публичный и приватный) вместо традиционных паролей. Это значительно усложняет задачу злоумышленникам и защищает ваш сервер от несанкционированного доступа.

СОВЕТ №3

Регулярно обновляйте программное обеспечение: следите за обновлениями вашего SSH сервера и операционной системы. Установка последних патчей и обновлений поможет защитить ваш сервер от известных уязвимостей и повысит общую безопасность системы.

СОВЕТ №4

Настройте файрвол и ограничьте доступ: используйте файрвол для ограничения доступа к вашему SSH серверу только с определенных IP-адресов. Это поможет предотвратить атаки и несанкционированный доступ к вашему серверу.

Безопасность SSH сервера является одной из ключевых задач для системных администраторов и пользователей, которые стремятся защитить свои данные и системы от несанкционированного доступа. SSH (Secure Shell) предоставляет зашифрованный канал для удаленного управления и передачи данных, однако, несмотря на свои встроенные механизмы безопасности, он все же подвержен различным угрозам. Рассмотрим лучшие практики, которые помогут повысить уровень безопасности вашего SSH сервера.

1. Использование ключевой аутентификации

Одним из самых эффективных способов защиты SSH сервера является использование ключевой аутентификации вместо паролей. Генерация пары ключей (публичного и приватного) позволяет избежать уязвимостей, связанных с использованием слабых или предсказуемых паролей. Приватный ключ хранится на клиентской машине, а публичный ключ размещается на сервере. Это значительно усложняет задачу злоумышленникам, так как для доступа к серверу необходимо иметь доступ к приватному ключу.

2. Отключение аутентификации по паролю

После настройки ключевой аутентификации рекомендуется отключить возможность входа по паролю. Это можно сделать, изменив параметр PasswordAuthentication в конфигурационном файле SSH (/etc/ssh/sshd_config). Установив значение no, вы предотвратите попытки входа с использованием паролей, что значительно повысит безопасность.

3. Изменение порта SSH

По умолчанию SSH использует порт 22, что делает его легкой мишенью для автоматизированных атак. Изменение порта на менее распространенный может снизить количество попыток несанкционированного доступа. Однако это не является полноценной защитой, так как опытный злоумышленник все равно сможет обнаружить новый порт, но это может помочь уменьшить количество атак со стороны скриптов.

4. Ограничение доступа по IP-адресам

Если возможно, стоит ограничить доступ к SSH серверу только с определенных IP-адресов. Это можно сделать с помощью настройки файрвола или с использованием параметра AllowUsers в конфигурационном файле SSH. Такой подход значительно уменьшает вероятность успешной атаки, так как злоумышленнику потребуется находиться в пределах разрешенных IP-адресов.

5. Регулярное обновление программного обеспечения

Поддержание актуальности программного обеспечения является важным аспектом безопасности. Регулярные обновления SSH сервера и операционной системы помогают закрыть известные уязвимости и защитить систему от новых угроз. Настройка автоматических обновлений может значительно упростить этот процесс.

6. Мониторинг и аудит логов

Регулярный мониторинг логов SSH позволяет выявлять подозрительную активность и потенциальные атаки на ранних стадиях. Использование инструментов для анализа логов, таких как Fail2Ban, может помочь автоматически блокировать IP-адреса, с которых происходят многократные неудачные попытки входа.

7. Использование двухфакторной аутентификации (2FA)

Внедрение двухфакторной аутентификации добавляет дополнительный уровень безопасности, требуя от пользователя не только наличие приватного ключа, но и второго фактора, например, кода, отправленного на мобильное устройство. Это значительно усложняет задачу злоумышленникам, даже если они каким-то образом получили доступ к приватному ключу.

Следуя этим лучшим практикам, вы сможете значительно повысить уровень безопасности вашего SSH сервера и защитить свои данные от несанкционированного доступа. Безопасность — это не разовая задача, а постоянный процесс, требующий внимания и регулярного обновления мер защиты.