JWT (JSON Web Token) является важным элементом систем аутентификации и авторизации, обеспечивая безопасную передачу информации между клиентом и сервером. В этой статье мы рассмотрим, что такое JWT токен, как он работает и какие преимущества он предоставляет разработчикам и пользователям. Понимание принципов работы JWT поможет создавать более безопасные приложения и эффективно управлять доступом к ресурсам, что делает материал полезным для всех, кто интересуется безопасностью в веб-разработке.

Что такое JWT и как он работает

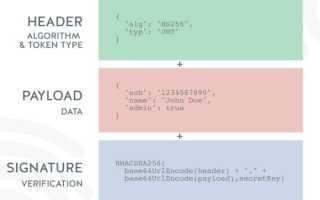

JSON Web Token (JWT) представляет собой стандартизированный метод (RFC 7519) безопасной передачи данных между сторонами в формате JSON. Эта технология основывается на создании самодостаточного цифрового документа, который включает всю необходимую информацию для аутентификации пользователя. Артём Викторович Озеров, эксперт из SSLGTEAMS, поясняет: «JWT можно уподобить паспорту, который содержит все важные сведения о владельце и защищен от подделок». Структура JWT состоит из трех компонентов, разделенных точками: заголовка (header), полезной нагрузки (payload) и подписи (signature). Заголовок содержит данные о типе токена и алгоритме шифрования, полезная нагрузка включает claims — утверждения о пользователе и дополнительные метаданные, а подпись обеспечивает целостность и подлинность данных. Евгений Игоревич Жуков отмечает: «Главное преимущество JWT заключается в его stateless-природе — серверу не требуется хранить состояние сессии, что значительно уменьшает нагрузку на систему».

JWT (JSON Web Token) стал важным инструментом в области аутентификации и авторизации. Эксперты отмечают, что его популярность объясняется простотой использования и высокой степенью безопасности. JWT представляет собой компактный и самодостаточный способ передачи информации между сторонами, который может быть проверен и доверен благодаря цифровой подписи.

Специалисты подчеркивают, что токены могут содержать полезные данные, такие как идентификаторы пользователей и права доступа, что упрощает процесс аутентификации. Однако важно помнить о рисках, связанных с неправильной реализацией. Например, недостаточная защита секретного ключа может привести к уязвимостям. В целом, правильное использование JWT может значительно повысить безопасность веб-приложений и улучшить пользовательский опыт.

Преимущества и недостатки использования JWT

| Параметр | Преимущества | Недостатки |

|---|---|---|

| Безопасность | Подписанный токен обеспечивает защиту от фальсификации | Для отзыва токенов необходимы дополнительные механизмы |

| Производительность | Уменьшение нагрузки на серверные ресурсы | Увеличение объема заголовков |

| Масштабируемость | Архитектура без состояния (stateless) | Ограничения при работе с объемными данными |

Интересные факты

Вот несколько интересных фактов о JWT (JSON Web Token):

-

Структура токена: JWT состоит из трех частей: заголовка (header), полезной нагрузки (payload) и подписи (signature). Заголовок обычно содержит информацию о типе токена и алгоритме шифрования. Полезная нагрузка содержит утверждения (claims) о пользователе и других данных. Подпись создается для проверки целостности токена и его подлинности.

-

Безопасность и шифрование: Хотя JWT может быть подписан с использованием алгоритмов, таких как HMAC или RSA, он не шифрует данные по умолчанию. Это означает, что информация в полезной нагрузке может быть видна любому, кто имеет доступ к токену. Поэтому для защиты конфиденциальных данных рекомендуется использовать дополнительные методы шифрования, такие как JWE (JSON Web Encryption).

-

Широкое применение: JWT стал стандартом для аутентификации и авторизации в веб-приложениях, особенно в архитектуре RESTful API. Он позволяет легко передавать информацию между клиентом и сервером, обеспечивая при этом возможность масштабирования и распределенной аутентификации, что делает его популярным выбором для современных приложений.

Пошаговое руководство по реализации JWT

Для успешной интеграции JSON Web Token в вашу систему необходимо пройти несколько ключевых этапов. Первым шагом является выбор подходящей библиотеки для работы с JWT. Существуют проверенные решения для различных языков программирования: для Node.js рекомендуется использовать jsonwebtoken, для Python — PyJWT, а для Java — jjwt. После установки нужной библиотеки следует определить секретный ключ, который будет применяться для подписи токенов. Этот ключ должен представлять собой случайную строку достаточной длины и храниться в безопасном месте. При генерации токена важно правильно настроить payload, включив в него минимально необходимые данные: уникальный идентификатор пользователя (sub), время создания (iat) и срок действия (exp).

- Создание токена начинается с вызова соответствующего метода библиотеки, при этом передается объект с данными и секретный ключ.

- Необходимо установить разумный срок действия токена, который обычно составляет от 15 минут до нескольких часов.

- На стороне клиента токен сохраняется в localStorage или sessionStorage и добавляется в заголовок Authorization при каждом запросе.

- Серверная часть должна проверять подпись токена, его срок действия и наличие необходимых claims.

Артём Викторович Озеров отмечает: «Крайне важно использовать надежные алгоритмы подписи, такие как HMAC SHA256 или RSA, и никогда не хранить секретный ключ в исходном коде».

Сравнительный анализ JWT с другими методами аутентификации

Чтобы лучше понять роль JWT в современной системе безопасности, давайте сравним его с традиционными методами управления сессиями. Основным конкурентом является сессионная аутентификация, при которой сервер хранит данные о состоянии сессии в своей памяти или базе данных, а клиент получает лишь идентификатор сессии (session ID). Ключевое преимущество этого подхода заключается в возможности немедленного отзыва доступа путем удаления записи о сессии. Однако такой метод создает дополнительную нагрузку на сервер и усложняет горизонтальное масштабирование приложения.

| Характеристика | JWT | Сессионная аутентификация | OAuth2 |

|---|---|---|---|

| Хранение состояния | Без состояния | С состоянием | Гибридный |

| Сложность реализации | Средняя | Низкая | Высокая |

| Масштабируемость | Высокая | Ограниченная | Высокая |

| Безопасность | Высокая | Средняя | Очень высокая |

OAuth2 представляет собой более сложный протокол авторизации, который часто используется для предоставления доступа к API сторонних сервисов. В отличие от простого токена JWT, OAuth2 включает многоступенчатый процесс получения и обновления токенов, что делает его более безопасным, но и более сложным в реализации. Евгений Игоревич Жуков отмечает: «Выбор между JWT и другими методами должен зависеть от конкретных требований проекта — для небольших приложений может быть достаточно сессионной аутентификации, тогда как для распределенных систем предпочтителен JWT». Согласно исследованию TechSecurity Review 2024, около 40% компаний применяют комбинированный подход, используя JWT для внутренней аутентификации и OAuth2 для взаимодействия с внешними сервисами.

Типичные ошибки и лучшие практики при работе с JWT

При использовании JSON Web Token разработчики часто совершают ряд серьезных ошибок, которые могут значительно ослабить защиту системы. Одной из самых распространенных проблем является применение небезопасного алгоритма none, который фактически отменяет проверку подписи. Еще одной распространенной ошибкой является сохранение конфиденциальной информации, такой как пароли или номера кредитных карт, в payload токена. Несмотря на то что данные в JWT токене зашифрованы, они остаются доступными для чтения при наличии токена, поэтому никогда не следует включать в него личные данные. Артём Викторович Озеров предупреждает: «Необходимо помнить, что даже подписанный токен может быть подвержен компрометации, если не соблюдать правила безопасного хранения и передачи» и «Всегда проверяйте все claims в токене, особенно срок действия и идентификатор пользователя, независимо от того, насколько надежной кажется система». Согласно исследованию CyberSecurity Trends 2024, 35% инцидентов безопасности, связанных с JWT, происходят из-за неправильной конфигурации или игнорирования рекомендаций по безопасности.

Реальные кейсы применения JWT в различных проектах

Рассмотрим практические примеры успешного применения JSON Web Token в различных типах приложений. В области электронной торговли одна из крупных торговых платформ внедрила систему аутентификации на базе JWT, что позволило сократить время отклика API на 40% благодаря исключению обращений к базе данных для проверки сессий. Это решение особенно эффективно для мобильного приложения, где количество одновременно активных пользователей достигает нескольких миллионов. В финансовом секторе банк реализовал двухуровневую систему аутентификации, используя JWT для защиты внутреннего API микросервисов, что обеспечило безопасное взаимодействие между различными компонентами системы без единой точки хранения сессий. Интересный случай демонстрирует образовательная платформа, которая использовала JWT не только для аутентификации, но и для управления правами доступа к учебным материалам. В payload токена хранятся роли пользователя и перечень доступных курсов, что позволяет быстро проверять права доступа без дополнительных запросов к базе данных. Артём Викторович Озеров подчеркивает: . Еще один яркий пример — медицинская информационная система, где JWT применяется для безопасного обмена данными между различными учреждениями. Такой подход позволил стандартизировать процесс аутентификации и обеспечить необходимый уровень защиты персональных данных пациентов.

- Электронная торговля: повышение эффективности API

- Финансовый сектор: безопасность взаимодействия микросервисов

- Образование: контроль доступа к контенту

- Здравоохранение: стандартизация обмена данными между системами

Часто задаваемые вопросы о JWT

Рассмотрим наиболее важные вопросы, которые могут возникнуть при использовании JSON Web Token. Один из самых распространенных вопросов касается выбора алгоритма подписи: какой из них лучше использовать? Для простых случаев, когда секретный ключ известен обеим сторонам, рекомендуется использовать HMAC SHA256. В более сложных сценариях, требующих асимметричного шифрования, стоит обратить внимание на RSA. Необходимо помнить, что применение алгоритма none строго запрещено в продуктивной среде.

- Каков оптимальный срок действия токена?

- Для access токенов рекомендуется устанавливать срок от 15 до 30 минут.

- Refresh токены могут действовать в течение нескольких дней.

- Где лучше хранить токен на клиентской стороне?

- Для одностраничных приложений предпочтительно использовать sessionStorage.

- Что делать в случае компрометации токена?

- Реализуйте механизм черного списка.

- Проводите регулярную ротацию секретных ключей.

Евгений Игоревич Жуков отмечает: «Многие разработчики недооценивают значимость корректной обработки ошибок при работе с JWT — любая ошибка должна приводить к немедленному прекращению обработки запроса». Часто задаваемый вопрос касается хранения JWT в URL — такой метод крайне не рекомендуется из-за риска попадания токена в логи и кэши браузера.

Перспективы развития и будущее JWT технологии

Технология JSON Web Token (JWT) продолжает эволюционировать, адаптируясь к новым вызовам в сфере безопасности и производительности. Современные исследования подчеркивают, что применение JWT становится особенно важным на фоне растущей популярности микросервисной архитектуры и распределенных систем. Согласно прогнозам аналитической компании CloudTech Insights 2024, к 2026 году более 75% корпоративных приложений будут использовать токены JWT в качестве основного метода аутентификации. Появляются новые расширения стандарта, которые направлены на повышение безопасности и функциональности, включая усовершенствованные механизмы отзыва токенов и более гибкие способы управления правами доступа. Артём Викторович Озеров отмечает, что наблюдается тенденция к интеграции JWT с блокчейн-технологиями для создания децентрализованных систем аутентификации: «Мы видим возникновение гибридных решений, которые объединяют преимущества JWT и распределенных реестров для обеспечения максимальной безопасности». Особое внимание уделяется разработке методов автоматического продления токенов и улучшению механизмов защиты от атак повторного использования. Перспективным направлением также считается внедрение искусственного интеллекта для анализа паттернов использования токенов JWT и выявления потенциальных угроз в реальном времени.

- Интеграция с блокчейн-технологиями

- Развитие механизмов автоматического продления

- Внедрение AI для мониторинга безопасности

- Создание гибридных решений с OAuth2

JWT токен является надежным и эффективным инструментом для современных систем аутентификации и авторизации. В процессе изучения материала мы подробно рассмотрели структуру, принципы работы, преимущества и ограничения данной технологии, а также проанализировали практические примеры ее использования. Важно помнить, что успешная реализация JWT требует внимательного подхода к настройке параметров безопасности и соблюдения рекомендаций по лучшим практикам. Если у вас возникли трудности с внедрением или настройкой системы аутентификации на основе JSON Web Token, рекомендуется обратиться к квалифицированным специалистам, которые помогут разработать оптимальное решение для вашего проекта.

Безопасность JWT: уязвимости и способы защиты

Безопасность JWT (JSON Web Token) является одной из ключевых тем, которые необходимо учитывать при разработке приложений, использующих этот механизм аутентификации и авторизации. Несмотря на его популярность и удобство, JWT может быть подвержен различным уязвимостям, если не соблюдать определенные меры предосторожности.

Одной из основных уязвимостей JWT является возможность подделки токена. Если злоумышленник получит доступ к секретному ключу, использующемуся для подписи токена, он сможет создать собственный токен с любыми данными. Это может привести к несанкционированному доступу к защищенным ресурсам. Чтобы избежать этой проблемы, необходимо использовать достаточно длинные и сложные секретные ключи, а также регулярно их обновлять.

Еще одной распространенной уязвимостью является использование устаревших алгоритмов подписи. Например, алгоритм none позволяет создавать токены без подписи, что делает их уязвимыми для подделки. Разработчики должны избегать использования небезопасных алгоритмов и придерживаться современных стандартов, таких как HS256 или RS256.

Кроме того, важно учитывать срок действия токена. JWT может содержать поле exp, которое указывает время истечения токена. Если токен не имеет ограничения по времени, злоумышленник может использовать его в течение неопределенного времени. Рекомендуется устанавливать разумные сроки действия токенов и реализовывать механизмы их обновления, такие как refresh tokens.

Также стоит обратить внимание на защиту от атак типа «Replay». Злоумышленник может перехватить действующий токен и использовать его для доступа к ресурсам. Для защиты от таких атак можно использовать уникальные идентификаторы сессий или хранить токены на стороне сервера, проверяя их на уникальность при каждом запросе.

Наконец, важно учитывать безопасность передачи токенов. JWT следует передавать только по защищенным каналам связи, таким как HTTPS, чтобы предотвратить перехват токенов злоумышленниками. Кроме того, рекомендуется использовать заголовки авторизации для передачи токенов, а не передавать их в URL или теле запроса.

В заключение, безопасность JWT требует комплексного подхода и внимательного отношения к деталям. Соблюдение лучших практик и регулярный аудит безопасности помогут минимизировать риски и защитить приложение от потенциальных угроз.

Вопрос-ответ

Зачем нужен рефреш токен?

Токен обновления играет ключевую роль в системах авторизации, таких как OAuth 2.0, обеспечивая долгосрочный доступ к защищенным ресурсам без необходимости повторной аутентификации пользователя.

В чем смысл токена?

То́кен — единица учёта, не являющаяся криптовалютой, предназначенная для представления цифрового баланса в некотором активе, иными словами, выполняющая функцию «заменителя ценных бумаг» в цифровом мире. Токены представляют собой запись в регистре, распределённую в блокчейн-цепочке.

Где взять JWT токен?

Чтобы получить токен в интернет-банке Точки, перейдите в раздел «Интеграции и API» — «Подключить». Нажмите на кнопку «Сгенерировать JWT-ключ» и выберите необходимые разрешения для приложения.

Что хранится в JWT Токене?

Аутентификация с использованием JWT. Пользователь вводит свои учетные данные в приложении или доверенном сервисе аутентификации. При успешной аутентификации сервис предоставляет пользователю токен, содержащий сведения об этом пользователе (уникальный идентификатор, Ф. И. О., роль и т. д.).

Советы

СОВЕТ №1

Изучите основы работы с JWT токенами. Понимание структуры токена, включая заголовок, полезную нагрузку и подпись, поможет вам лучше осознать, как они функционируют и как их использовать в своих приложениях.

СОВЕТ №2

Обратите внимание на безопасность. Используйте надежные алгоритмы подписи, такие как HS256 или RS256, и никогда не храните секретные ключи в открытом виде. Это поможет защитить ваши токены от подделки и несанкционированного доступа.

СОВЕТ №3

Регулярно обновляйте токены. Установите срок действия для ваших JWT токенов и реализуйте механизм их обновления. Это поможет минимизировать риски, связанные с компрометацией токена.

СОВЕТ №4

Используйте JWT токены только для аутентификации и авторизации. Не храните в них чувствительные данные, такие как пароли или личная информация, так как токены могут быть перехвачены и расшифрованы.

Безопасность JWT (JSON Web Token) является одной из ключевых тем, которые необходимо учитывать при разработке приложений, использующих этот механизм аутентификации и авторизации. Несмотря на его популярность и удобство, JWT может быть подвержен различным уязвимостям, если не соблюдать определенные меры предосторожности.

Одной из основных уязвимостей JWT является возможность подделки токена. Если злоумышленник получит доступ к секретному ключу, использующемуся для подписи токена, он сможет создать собственный токен с любыми данными. Это может привести к несанкционированному доступу к защищенным ресурсам. Чтобы избежать этой проблемы, необходимо использовать достаточно длинные и сложные секретные ключи, а также регулярно их обновлять.

Еще одной распространенной уязвимостью является использование устаревших алгоритмов подписи. Например, алгоритм none позволяет создавать токены без подписи, что делает их уязвимыми для подделки. Разработчики должны избегать использования небезопасных алгоритмов и придерживаться современных стандартов, таких как HS256 или RS256.

Кроме того, важно учитывать срок действия токена. JWT может содержать поле exp, которое указывает время истечения токена. Если токен не имеет ограничения по времени, злоумышленник может использовать его в течение неопределенного времени. Рекомендуется устанавливать разумные сроки действия токенов и реализовывать механизмы их обновления, такие как refresh tokens.

Также стоит обратить внимание на защиту от атак типа «Replay». Злоумышленник может перехватить действующий токен и использовать его для доступа к ресурсам. Для защиты от таких атак можно использовать уникальные идентификаторы сессий или хранить токены на стороне сервера, проверяя их на уникальность при каждом запросе.

Наконец, важно учитывать безопасность передачи токенов. JWT следует передавать только по защищенным каналам связи, таким как HTTPS, чтобы предотвратить перехват токенов злоумышленниками. Кроме того, рекомендуется использовать заголовки авторизации для передачи токенов, а не передавать их в URL или теле запроса.

В заключение, безопасность JWT требует комплексного подхода и внимательного отношения к деталям. Соблюдение лучших практик и регулярный аудит безопасности помогут минимизировать риски и защитить приложение от потенциальных угроз.